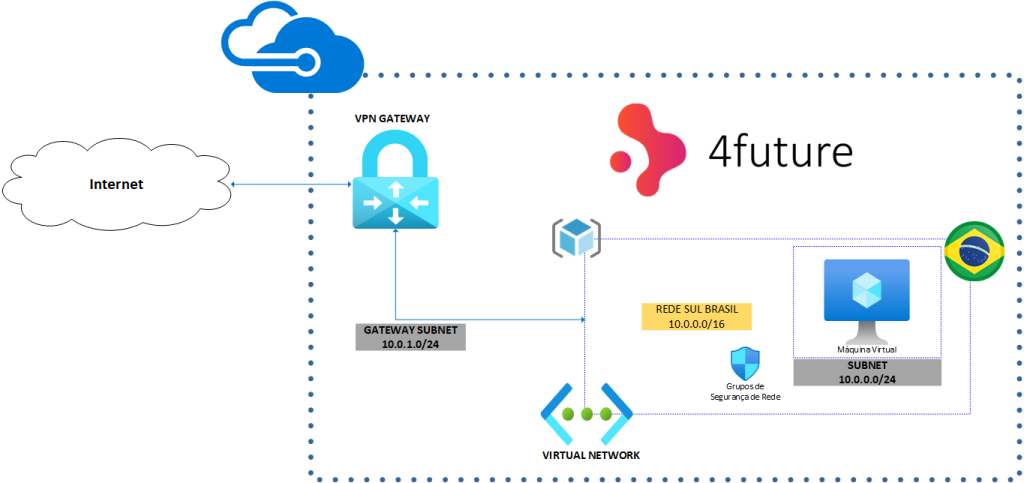

Neste artigo vou demonstrar como configurar um VPN Gateway do Azure para você conectar usuários utilizando um cliente vpn ou outras redes utilizando site-to-site e IPsec, no final do artigo nosso cenário ficara como o demonstrado abaixo:

Se você quiser conferir o artigo introdutório, onde eu falo um pouco mais sobre o serviço de VPN do Microsoft Azure, basta clicar no link abaixo:

AMBIENTE

No meu ambiente eu já possuo uma máquina virtual Windows com uma subrede 10.0.0.0/24, obrigatoriamente quando você provisiona um servidor um Windows, você precisa vinculá-lo a uma subrede.

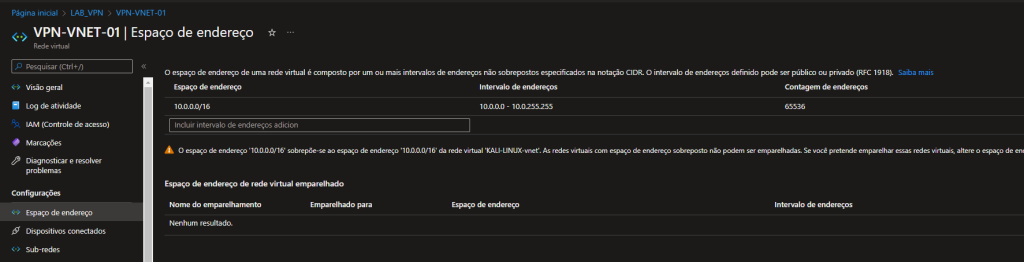

VPN-VNET-01 = 10.0.0.0/16

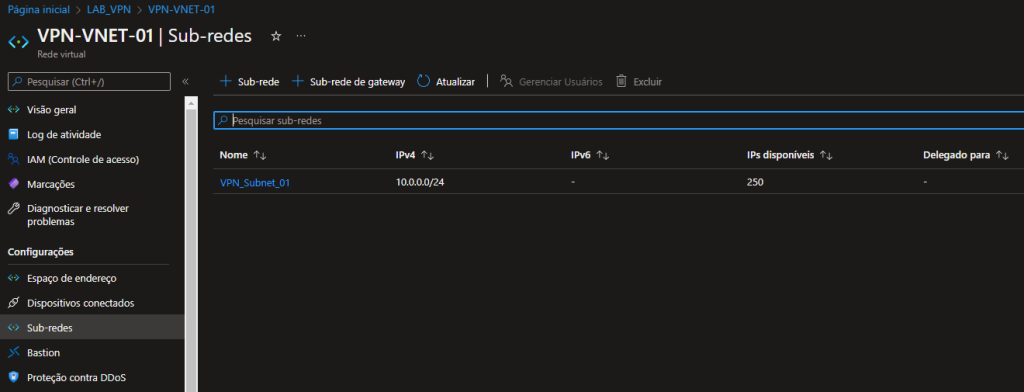

VPN_Subnet_01 = 10.0.0.0/24

## VNET##

## SUBNET ##

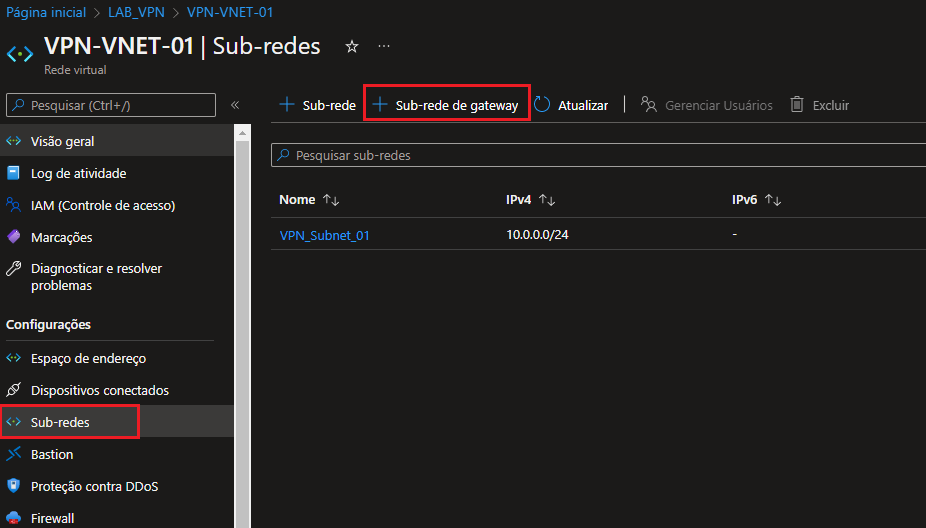

PROVISIONANDO A VPN

Agora precisamos criar um gateway de vpn para essa subrede, para isso vamos acessar nossa VNET e clicar no menu no canto esquerdo chamado sub-redes, na tela desse menu vamos clicar em + Sub rede de Gateway:

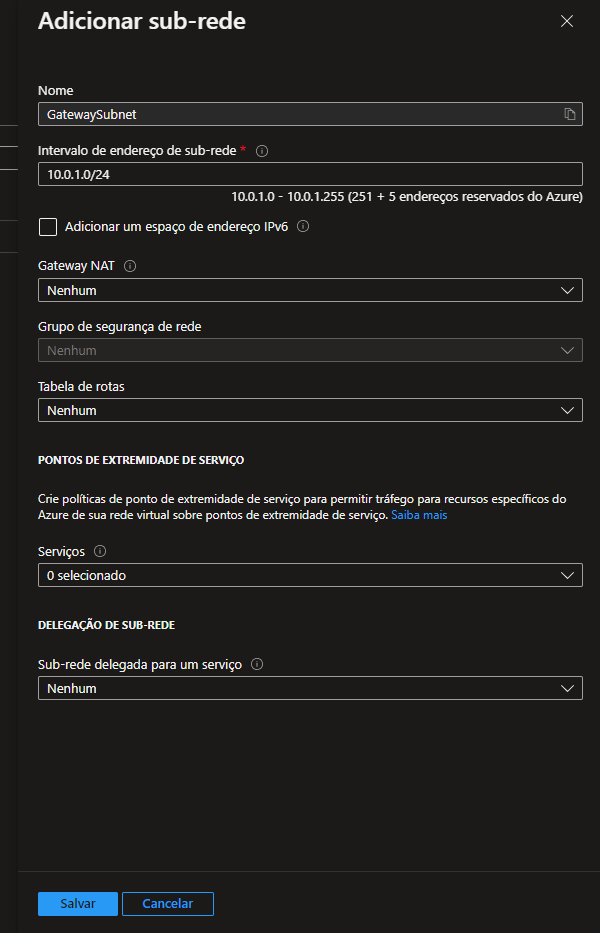

nomenclatura já vai vir como GatewaySubnet e eu defini o endereçamento com 10.0.1.0/24 mas você pode alterar para qualquer um que esteja abaixo da sua VNET, o prefixo mínimo é um /29 que contém 5 IPs sendo 2 IPs reservados para os dois servidores virtuais que são provisionados para a VPN, 2 IPs reservados para o Azure e 1 IP disponível para conectar via cliente.

Agora que temos uma subrede reservada para o Gateway, vamos provisionar, para isso vamos no Market Place e pesquisar “Gateway de rede virtual”

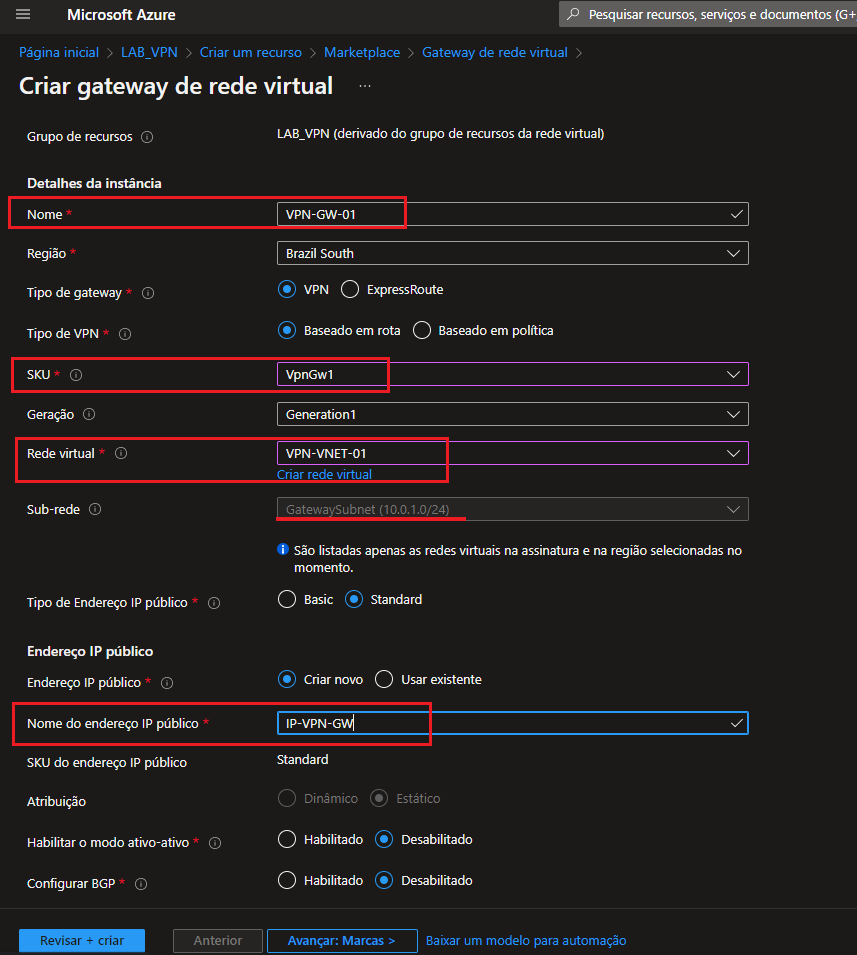

Na tela seguinte vamos preencher as informações:

Região = Região que está sua VNET

TIPO = Baseado em rota

SKU = VpnGw1 – a mais simples e barata depois da básica

**Um detalhe importante, você pode subir a vpn básica e depois fazer um upgrade para qualquer SKU, porém, se você subir qualquer SKU diferente da básica, posteriormente você não consegue fazer o downgrade para basic

REDE VIRTUAL = selecionar a vnet que você quer acessar

SUBREDE = já vai vir preenchida com a subrede que criamos anteriormente

ENDEREÇO DE IP PÚBLICO = Endereço ip que será apontado como seu peer de vpn.

Depois de clicar em criar, você precisará esperar de 20 a 40 minutos para o Azure finalizar o provisionamento da estrutura. Lembrando que a estrutura é provisionada com no mínimo 2 servidores de VPN rodando atrás desse serviço.

Com o processo finalizado, seu ambiente estará pronto para receber conexões VPN point-to-site e site-to-site. No próximo artigo vamos configurar nossa conexão point-to-site utilizando um cliente vpn com certificado digital

Nos vemos nos próximos posts

até mais 😉

Seja o primeiro a comentar