Fala pessoal tudo bem com vocês?

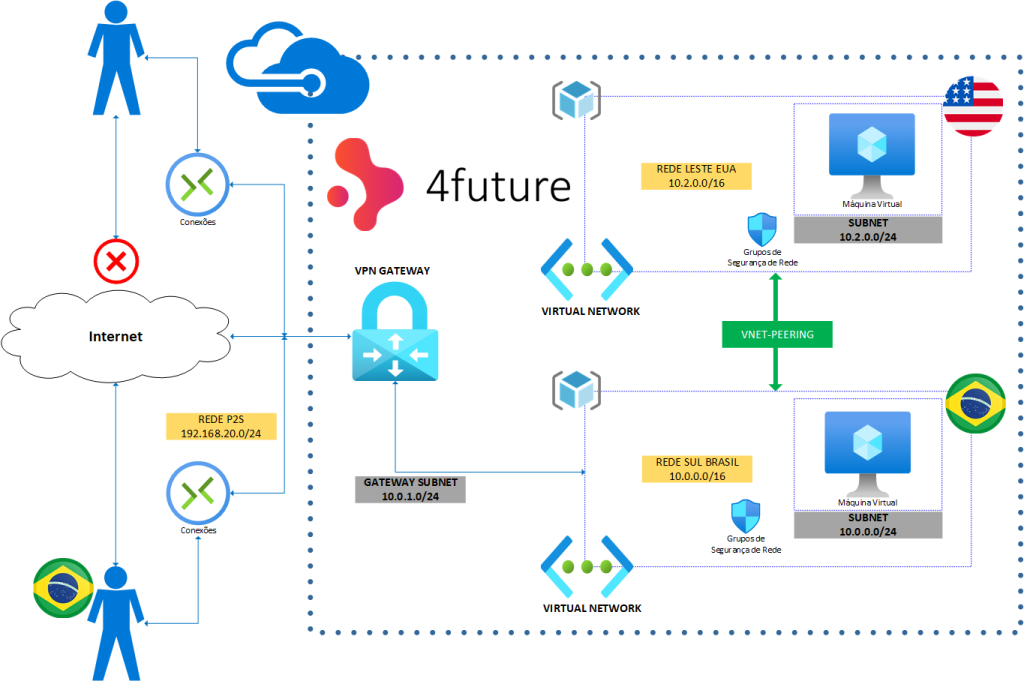

Vou criar uma série de artigos explicando como configurar uma VPN Point-to-site no Azure, desde instalação até configurações como rotas customizadas e túnel forçado. Neste primeiro artigo vou abordar os conceitos básicos da VPN no Azure, mas antes, da uma olhada como ficará nosso cenário no final dessa jornada:

No cenário final, teremos conexões cliente customizadas, uma com acesso à internet e outra sem acesso à internet, ou seja, quando conectar na vpn o acesso à internet será bloqueado e só poderá acessar o ambiente no Azure, além disso vamos configurar um emparelhamento de rede (vnet peering) e fazer a comunicação funcionar do cliente até a ponta em outro país, tudo no mesmo gateway.

Bom, antes de começar, precisamos entender o Gateway VPN do Azure e suas principais características.

Azure Vpn Gateway é uma solução VPN como serviço (PaaS) para você acessar os seus recursos no Azure de forma segura, apesar de ser uma solução PaaS a documentação oficial informa que são servidores provisionados com subredes especificas.

DIFERENÇA POINT TO SITE (P2S) SITE TO SITE (S2S)

A diferença entre elas é simples: a VPN Client to Site é caracterizada por conexões pontuais de usuários remotos à rede (single user). Em contrapartida VPNs Site to Site tratam de conexões remotas entre redes inteiras.

Basicamente P2S é uma conexão de um usuário único, ou seja, um usuário que precisa acessar a rede remota

Conexão S2S é conexão entre sites, ou seja, rede remota inteira conectando em outra rede remota, eliminando a necessidade de utilizar diversos clientes.

SUPORTE A CONEXÕES:

Há suporte para as seguintes conexões de gateway de rede virtual entre locais:

• Site a Site: conexão VPN no IPsec (IKE v1 e IKE v2). Esse tipo de conexão exige um dispositivo VPN ou RRAS. Para obter mais informações, consulte Site a Site.

• Ponto a Site: conexão VPN no SSTP (Secure Socket Tunneling Protocol ou IKE v2. Essa conexão não exige um dispositivo VPN. Para obter mais informações, consulte Ponto a Site

• VNet a VNet: esse tipo de conexão é igual a uma configuração Site a Site. VNet a VNet é uma conexão VPN sobre IPsec (IKE v1 e IKE v2). Ela não requer um dispositivo VPN. Para obter mais informações, consulte VNet a VNet.

• Multissite: essa é uma variação da configuração Site a Site que permite conectar vários sites locais a uma rede virtual. Para obter mais informações, consulte Multissite.

SISTEMAS OPERACIONAIS HOMOLOGADOS PARA O POINT TO SITE

Há suporte para os seguintes sistemas operacionais de cliente:

• Windows Server 2008 R2 (somente 64 bits)

• Windows 8.1 (32 bits e 64 bits)

• Windows Server 2012 (somente 64 bits)

• Windows Server 2012 R2 (somente 64 bits)

• Windows Server 2016 (somente 64 bits)

• Windows Server 2019 (somente 64 bits)

• Windows Server 2022 (somente 64 bits)

• Windows 10

• Windows 11

• macOS versão 10.11 ou acima

• Linux (StrongSwan)

• iOS

SUPORTE A CLIENT VPN

cliente VPN nativo no Windows para SSTP, e o cliente VPN nativo no Mac para IKEv2 e o cliente OpenVPN.

SKUs de Gateway

SKUs (Stock Keeping Units) é a unidade de medida que representa o tipo do produto em seus diversos tamanhos e recursos. Para o VPN Gateway temos vários tipos de SKUs (tamanhos) cada um com suporte há mais ou menos recursos:

No momento da implantação precisaremos escolher o tipo de SKU, você pode comparar o tamanho dos recursos acessando a documentação oficial da Microsoft através do link:

https://docs.microsoft.com/pt-br/azure/vpn-gateway/vpn-gateway-about-vpn-gateway-settings#gwsku

Vale ressaltar a diferença entre entre as SKUs de VPN, VpnGw e VpnGwAZ a diferença nas nomenclaturas é que SKU VpnGwAZ é provisionado com redundância de zona e o outro tipo não.

Essa foi a introdução sobre Azure VPN Gateway, nos próximos artigos começaremos a implantação, você pode conferir o segundo artigo clicando no link abaixo:

Nos vemos nos próximos posts

Até mais 😉

Seja o primeiro a comentar