Se você é iniciante em firewalls e precisou criar um NAT, tenho certeza de que já enfrentou dúvidas. Mesmo entendendo como o NAT funciona, às vezes, os campos de preenchimento podem parecer bem confusos. Pois bem, hoje irei explicar para vocês, passo a passo, o que deve ser preenchido para que a regra de NAT funcione corretamente.

Se você ainda não sabe como o NAT funciona, antes leia o artigo Acesso a internet utilizando o NAT.

Também é necessário ter um conhecimento básico em IP Público e Privado.

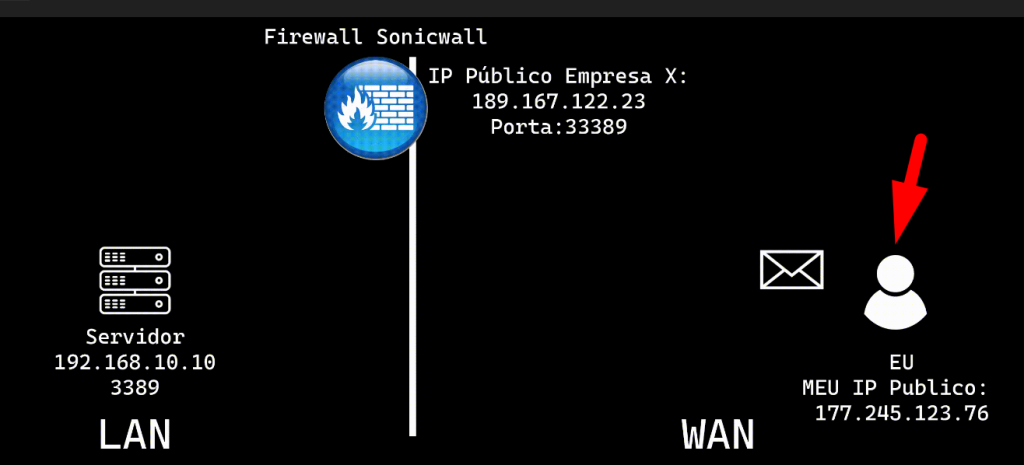

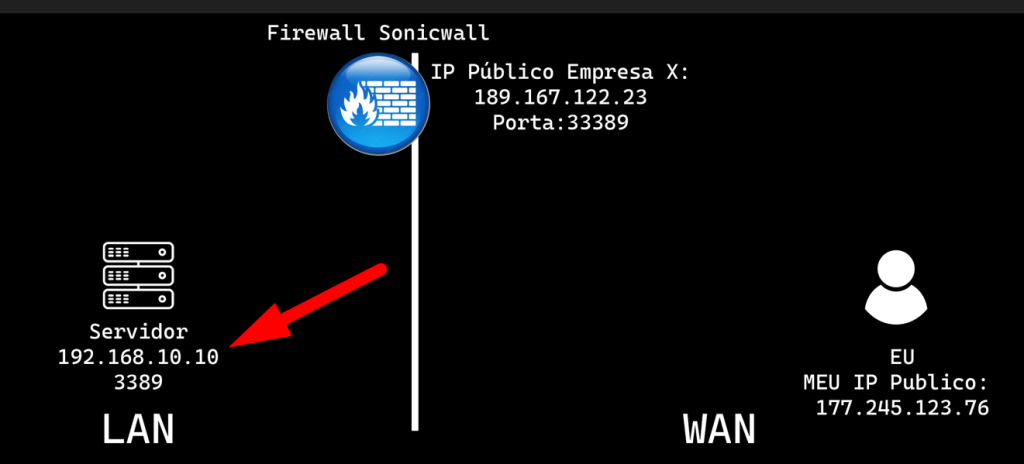

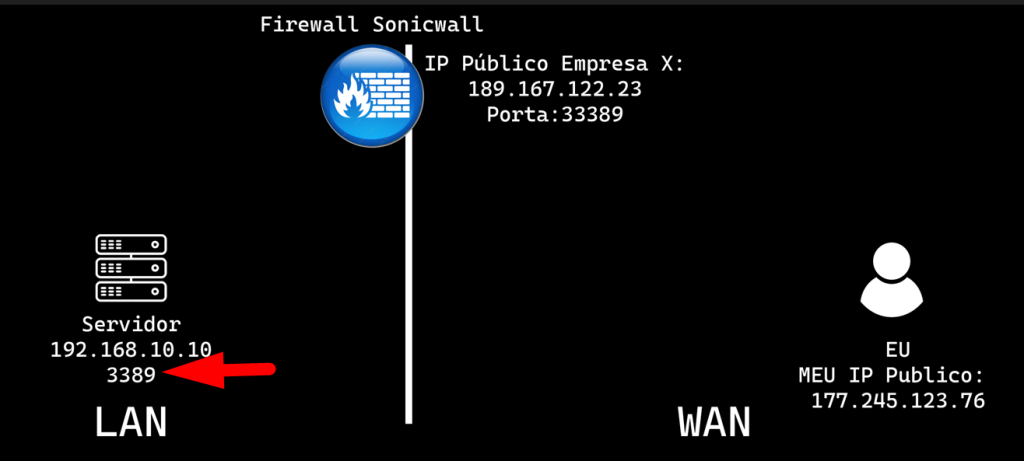

Para essas explicações, vamos utilizar o seguinte ambiente fictício.

Preciso acessar externamente o serviço RDP de um servidor interno da empresa X, e as informações são as seguintes:

Meu IP Público: 177.245.123.76

IP Público da Empresa X: 189.167.122.23

Porta externa Firewall: 33389

IP do Servidor: 192.168.10.10

Porta do Serviço RDP: 3389

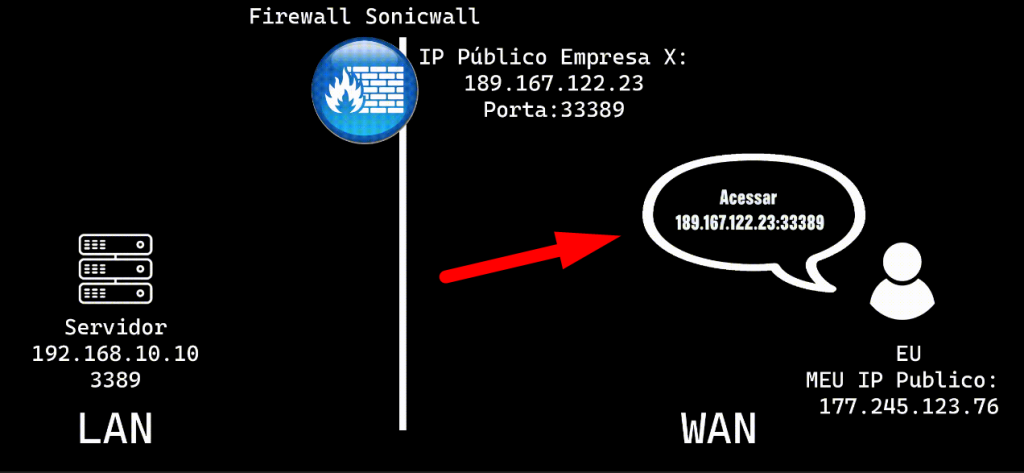

Veja a seguir a animação do trajeto do pacote com o NAT funcionando corretamente.

Campo a Campo

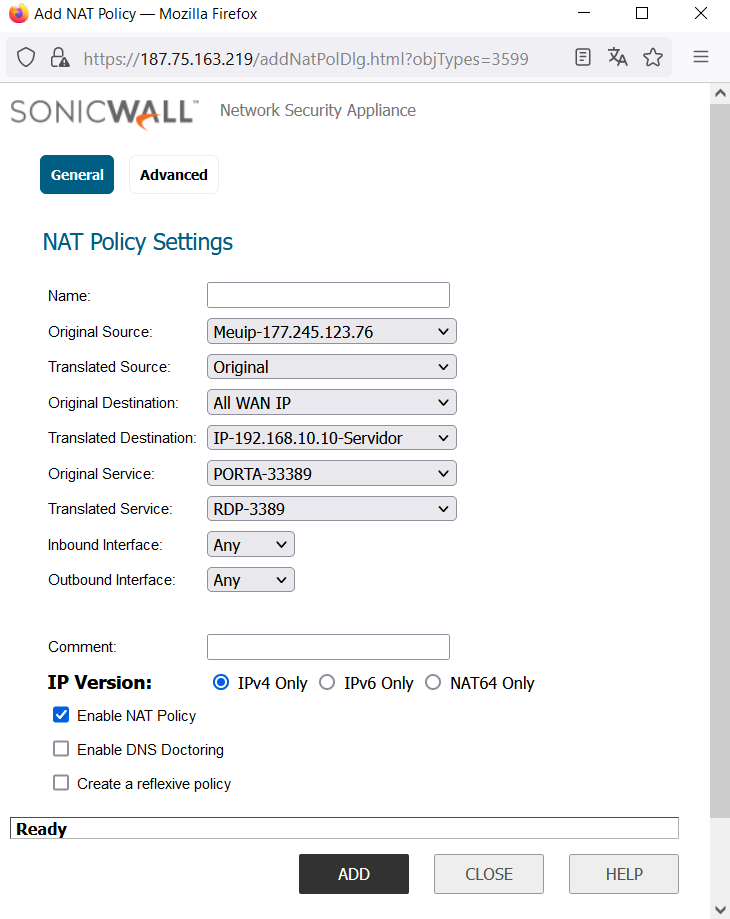

Agora irei explicar campo a campo a configuração do NAT no firewall Sonicwall.

Original Source : No campo ‘Origem Original’, você deve inserir de onde o tráfego está sendo gerado, que, neste caso, é do meu IP Público.

Translated Source: Na origem traduzida você deve manter marcado “original“, pois não teremos nenhuma tradução na origem. Quando você seleciona a opção original, o sonicwall irá manter o mesmo objeto de endereço selecionado na Original source, ou seja, o ip publico 177.245.123.76.

Original Destination: O ‘Destino Original’ é normalmente uma opção que pode causar confusão. No ‘Destino Original’, você deve configurar o destino para o qual está solicitando acesso, que, neste caso, é o IP 189.167.122.23.

Muitas pessoas podem se confundir e acabar colocando o ‘Destino Original’ como o IP privado do servidor 192.168.10.10. No entanto, lembre-se de que nas nossas configurações estamos solicitando acesso ao IP da WAN para, posteriormente, o NAT realizar a tradução. Normalmente, configuro esse campo com a opção ‘All WAN IP’, pois dessa forma a regra de NAT continuará funcionando independentemente do link acionado.

Translated Destination: No ‘Destino Traduzido’, agora sim, colocaremos o IP Privado do Servidor, que é 192.168.10.10

Original Service: A ‘Origem Original’ segue a mesma ideia do ‘Destino Original’, onde colocaremos a porta do serviço externo, que neste caso é 33389.

Obs1: Essa porta externa pode ser qualquer porta não utilizada no firewall, ficando a seu critério. No meu exemplo, escolhi a porta 33389.

Obs2: A porta escolhida deve ser liberada nas Access Rules.

Translated Service: O ‘Serviço Traduzido’ será a porta interna do serviço RDP, que é 3389.

Não será necessário mudar as opções restantes.

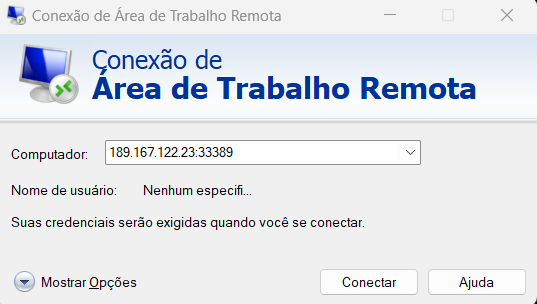

As configurações finais ficaram assim:

Seja o primeiro a comentar