Fala rapaziada, beleza?

Sem dúvidas nenhuma a segurança cibérnetica é um dos assuntos que estão em alta. Em um mundo cada vez mais conectado, a importância da segurança cibernética está cada vez maior!

Neste post irei falar sobre os 3 Pilares da Segurança da Informação, também conhecidos como Tríade CIA (Confidentiality, Integrity, Availability).

Confidencialidade, Integridade e Disponibilidade são os 3 pilares que sustentam Segurança da Informação e juntos tem como objetivo garantir a Confiabilidade das informações.

Confidencialidade

Um dos pilares da segurança é a confidencialidade, que deve garantir a restrição de acesso a informações por pessoas não autorizadas.

Um bom exemplo sobre confidencialidade é a autorização em pastas e arquivos em uma rede interna.

Imagine que o funcionário Joaquim trabalhe no setor Comercial, ele deverá ter autorização de acesso à pastas e arquivos utilizados pelo seu setor, porém não poderá acessar, por exemplo, a pasta do setor Financeiro.

Obs: Confidencialidade também é muito associado a criptografia.

Integridade

A integridade deve garantir que a informação seja completa e exata, além de prevenir que usuários sem autorizações façam modificações nelas.

Um ótimo exemplo de integridade é uso do HASH, não entrarei em detalhes sobre o HASH, mas uma das suas funções é garantir que um arquivo não sofreu alterações.

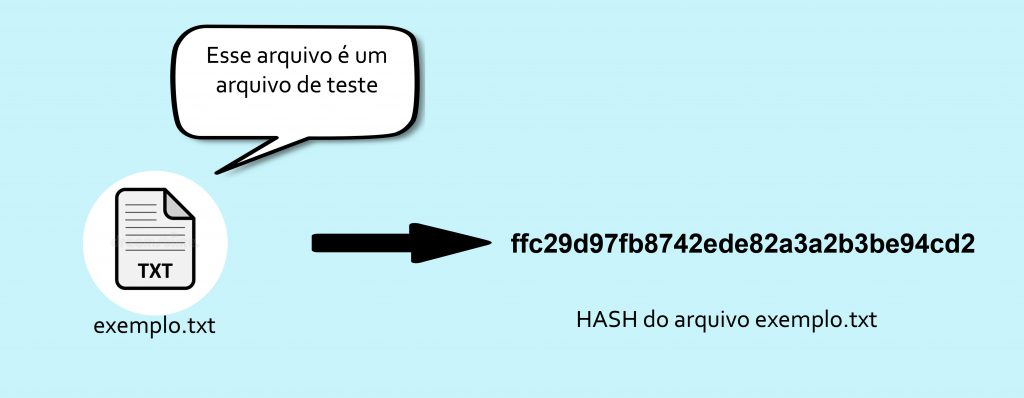

Imagine como exemplo o download de um arquivo txt, chamado exemplo.txt com o conteúdo “Esse arquivo é um arquivo de teste”. O Hash desse arquivo seria um código único, como pode ver na imagem a seguir.

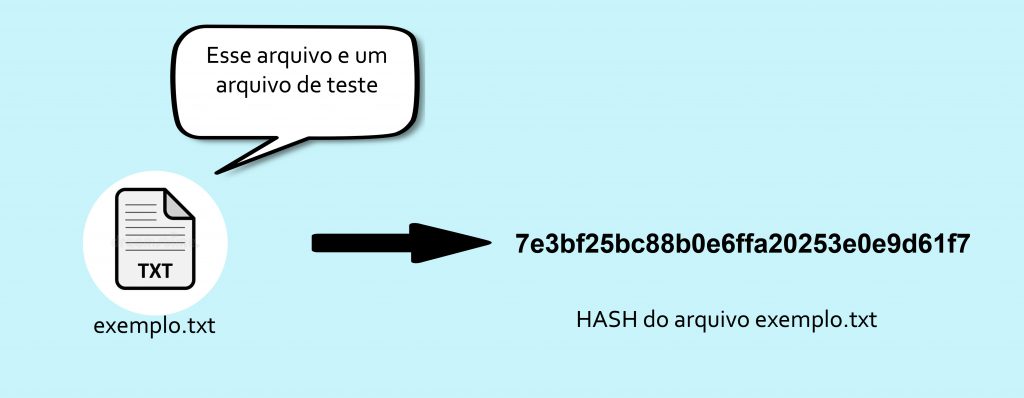

Qualquer alteração mínima resultará em um HASH completamente diferente. Como exemplo veja como o código HASH ficaria se trocassemos a letra “é” para a letra “e” sem assento.

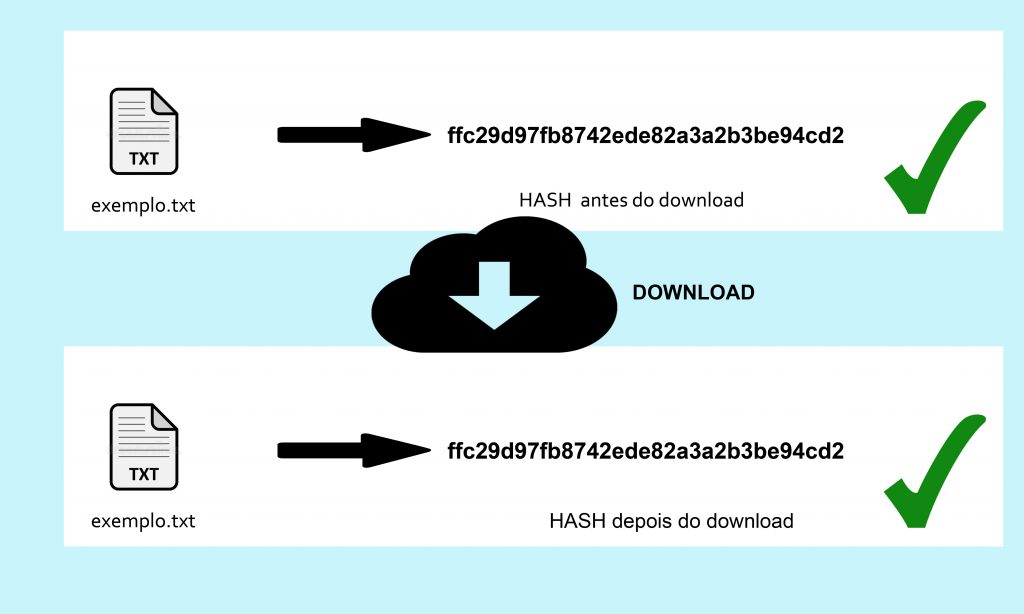

Ou seja, com o uso do HASH pode ser validado se o arquivo que foi baixado realmente está integro e que não sofreu nenhum dano ou alteração no caminho.

Disponibilidade

A disponibilidade deve garantir que a informação esteja acessível e utilizável sempre que necessário.

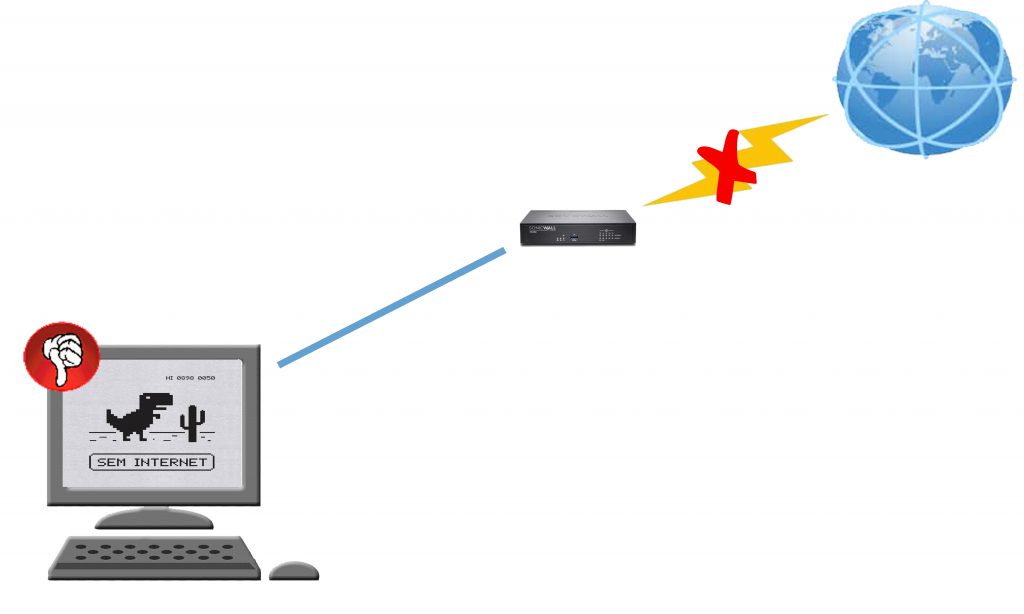

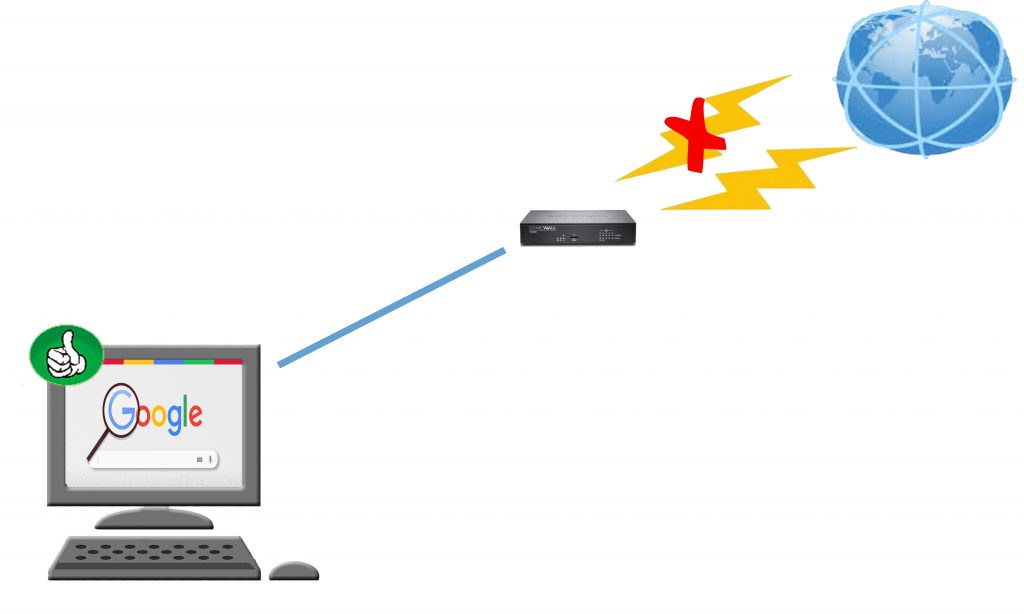

Imagine como exemplo uma empresa que utiliza a internet para suas tarefas do dia a dia. Essa empresa contratou apenas 1 link de uma única operadora. Caso a operadora que fornece o link tenha algum problema, toda empresa ficará sem internet até a resolução do problema que pode levar horas e em alguns casos até dias.

Para manter a disponibilidade da internet na empresa, o ideal seria a contratação de 2 links de operadoras diferentes. Caso o link de 1 operadora apresente problema, o link secundário assumiria, assim mantendo a conexão à internet até a resolução do problema com o link primário.

Esses são os 3 pilares da Segurança da Informação.

Espero que tenham gostado e até a próxima.

Seja o primeiro a comentar