Em muitos cenários coorporativos nos encontramos em cenários nos quais se faz necessária a liberação ou bloqueio de regras no Firewall do Windows.

Em ambientes complexos, efetuar esta tarefa de forma manual e individualizada pode se tornar uma tarefa árdua.

A fim de otimizar este processo, vou mostrar aqui de forma simples como efetuar este tipo de configuração via GPO no Windows Server.

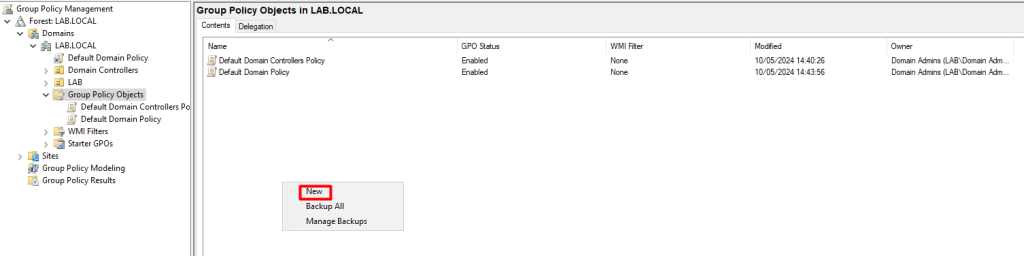

Acesse o Group Policy Management, clique com o botão auxiliar sobre Group Policy Objects, e clique em new.

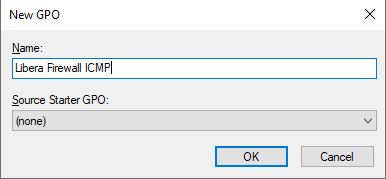

Adicione um nome à GPO.

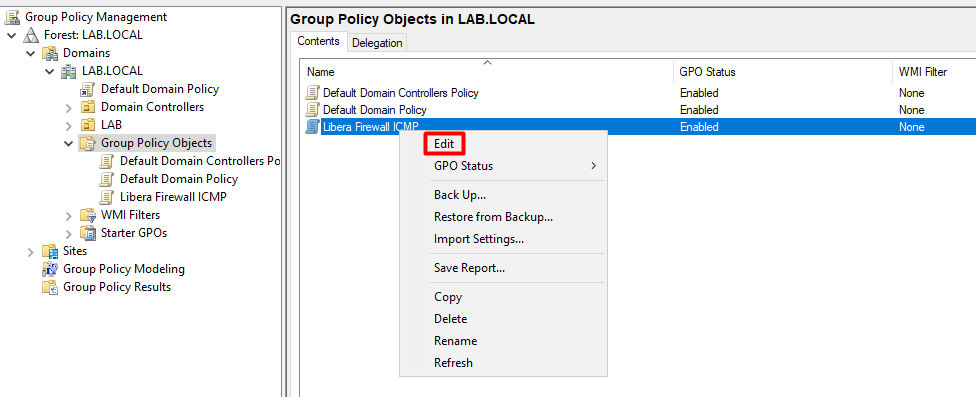

Clique com o botão auxiliar sobre a GPO criada e selecione edit.

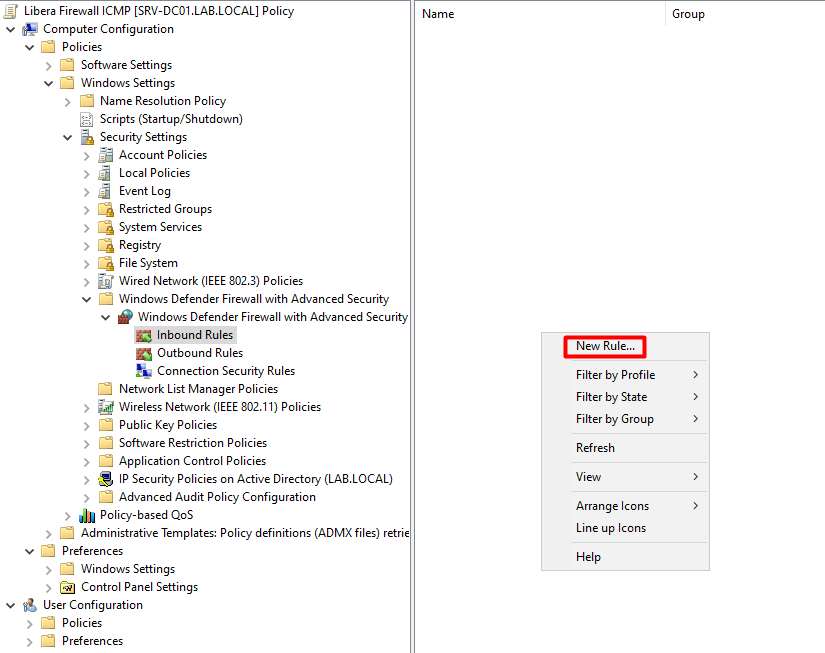

Navegue até Computer Configuration>Policies>Windows Settings>Security Settings>Windows Defender Firewall With Advanced Security>Inbound Rules

Clique em new na janela à direita.

Vamos editar regras de entrada, cada caso é um caso.

Irei demonstrar como efetuar a liberação do ping à todo domínio.

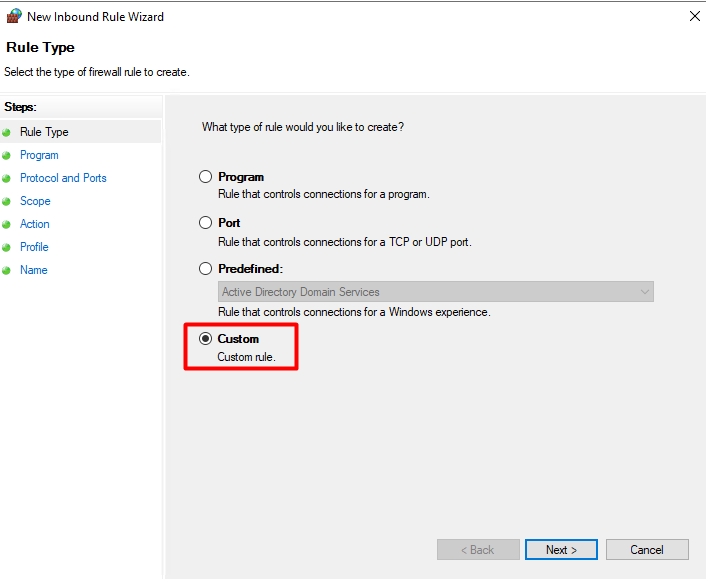

Selecione Custom e clique em Next.

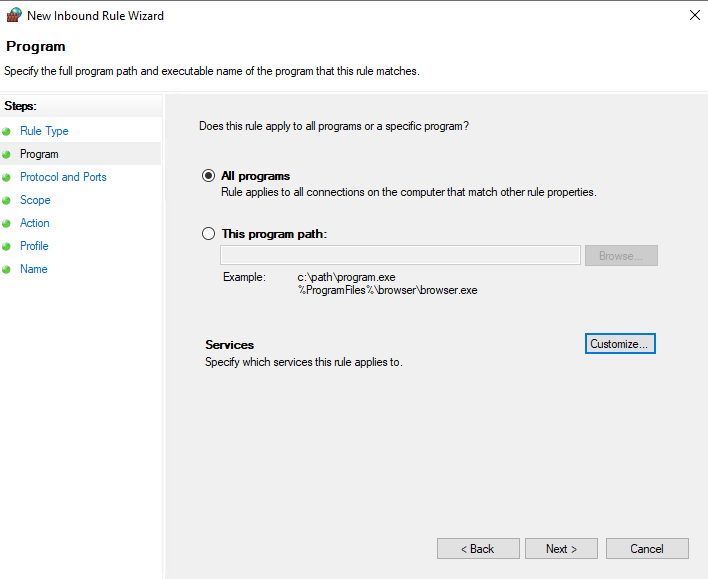

Deixe marcado All Programs e clique em next.

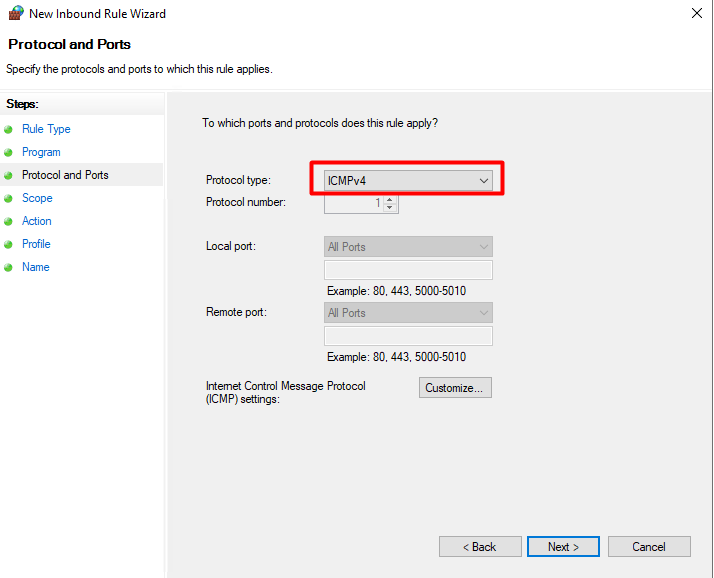

Marque o protocolo ICMPv4(Protocolo do Ping) e clique em next.

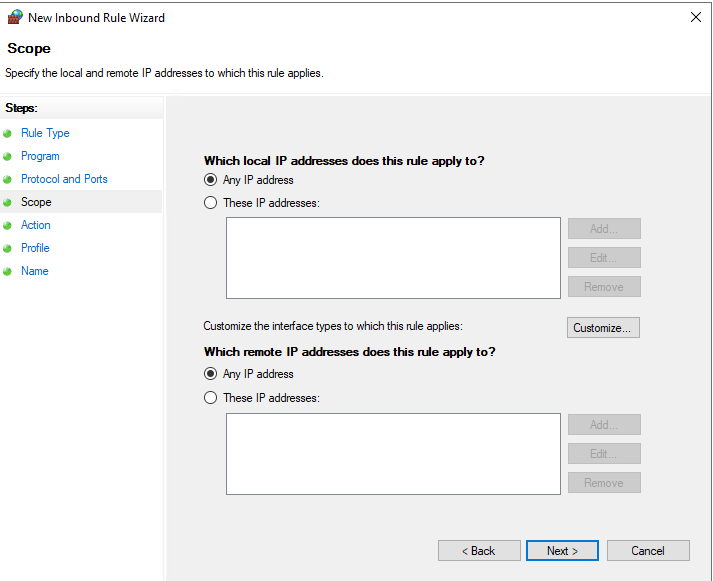

Deixe habilitado para todos os dispositivos e clique em next.

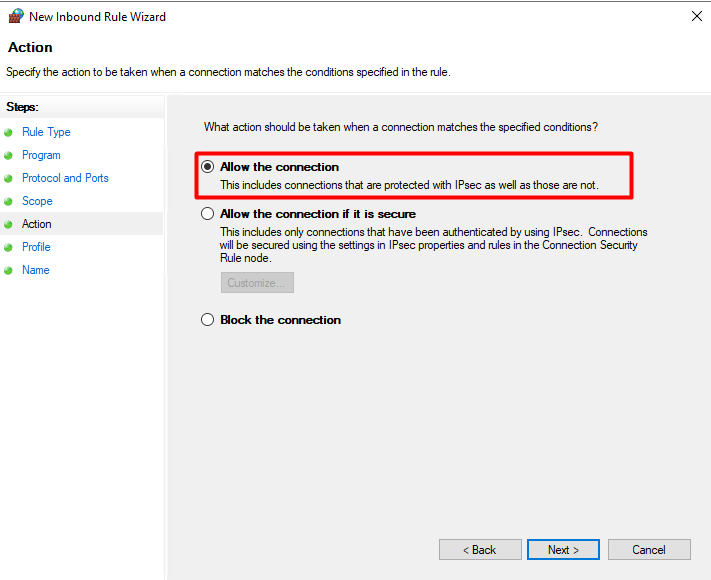

Deixe habilitada a opção para permitir a conexão e clique em next.

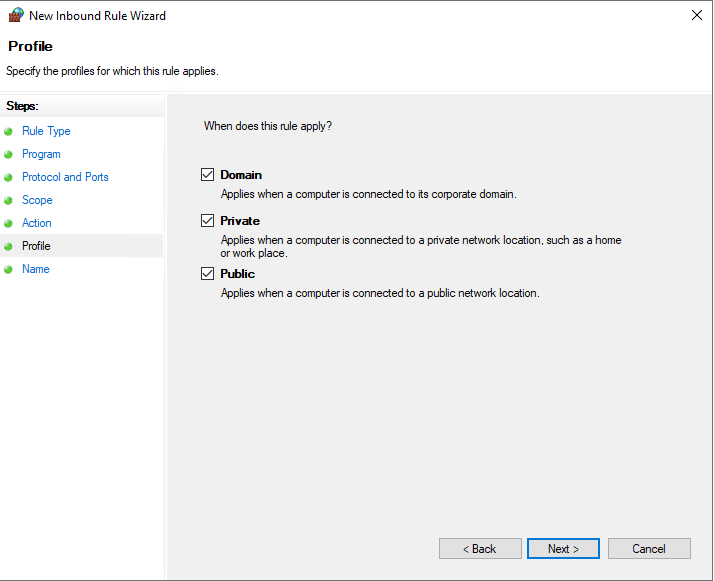

Habilite os perfiz conforme necessário e clique em next.

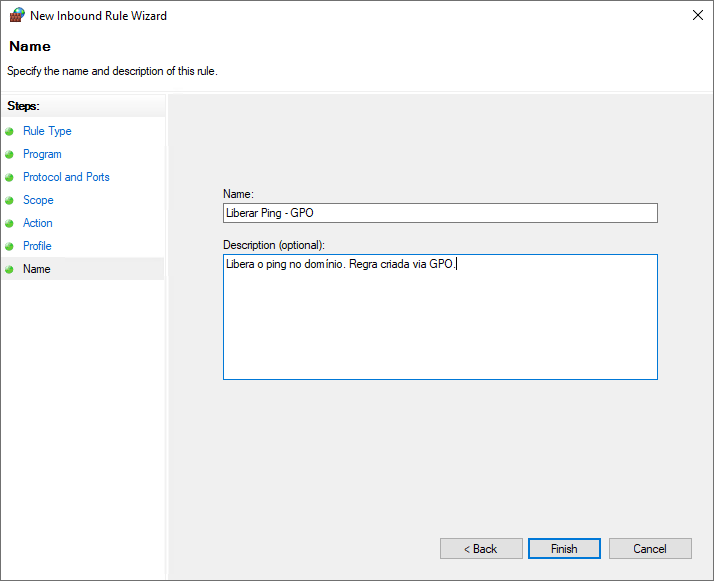

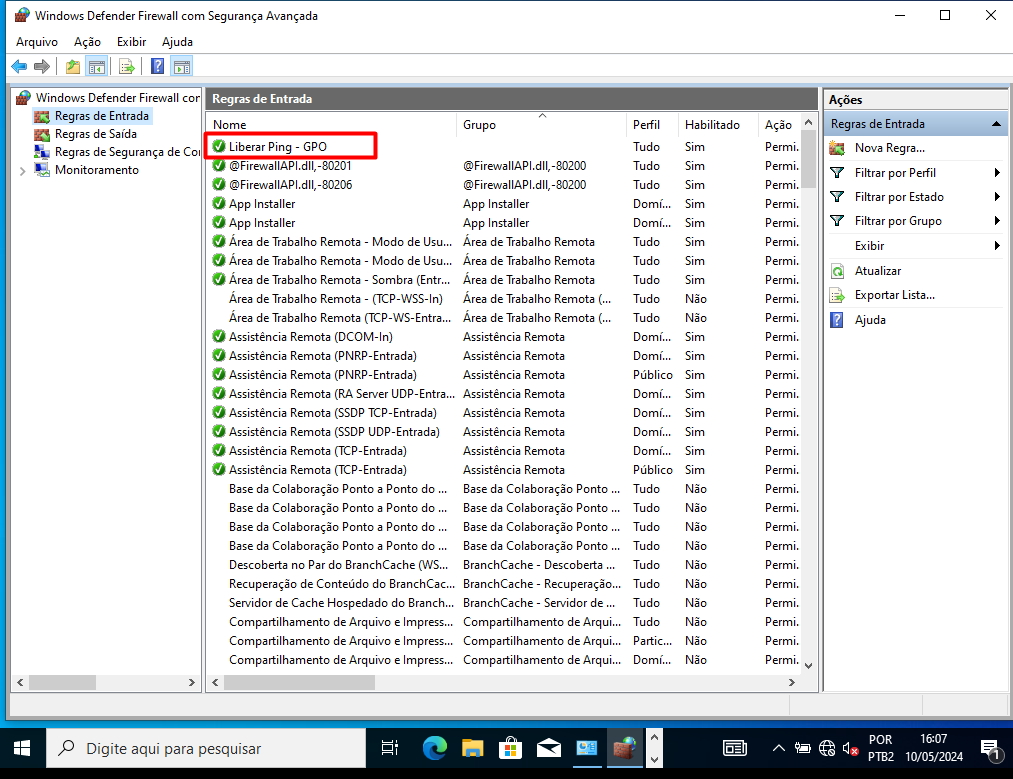

Crie um nome para a regra do firewall (Nome que irá aparecer no firewall das estações) e clique em finish.

Feche o editor.

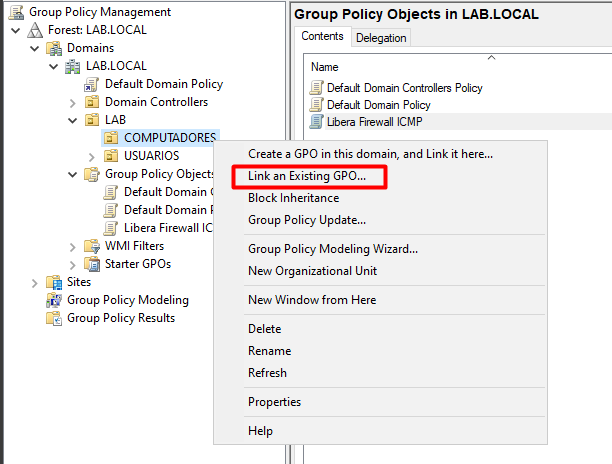

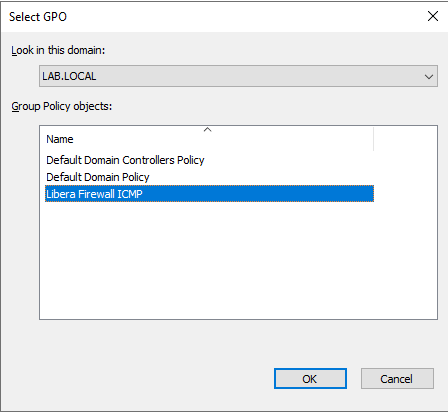

Link a GPO criada no OU desejada (Que contenham computadores, e não usuários).

Ao acessar o firewall da estação, podemos validar a regra aplicada via GPO.

Seja o primeiro a comentar