O Zabbix é uma ferramenta poderosa para monitoramento de infraestrutura. No entanto, mesmo com muitos templates prontos disponíveis na comunidade Zabbix, podemos nos deparar com um dispositivo para o qual não há nenhum template disponível. O que fazer nessas situações?

Neste post, vou ensinar como criar um template do zero para monitoração um firewall sonicwall usando o protocolo SNMP.

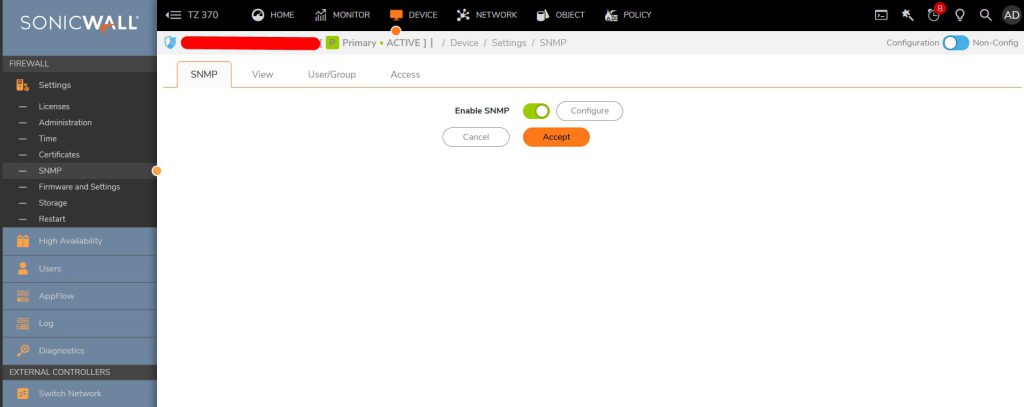

1° Habilitar o SNMP no dispositivo.

O primeiro passo que precisamos realizar é habilitar o SNMP no dispositivo de rede que desejamos monitorar. No meu exemplo, estarei usando um firewall SonicWall do modelo TZ370.

Habilitar o SNMP no firewall em Device > Settings > SNMP

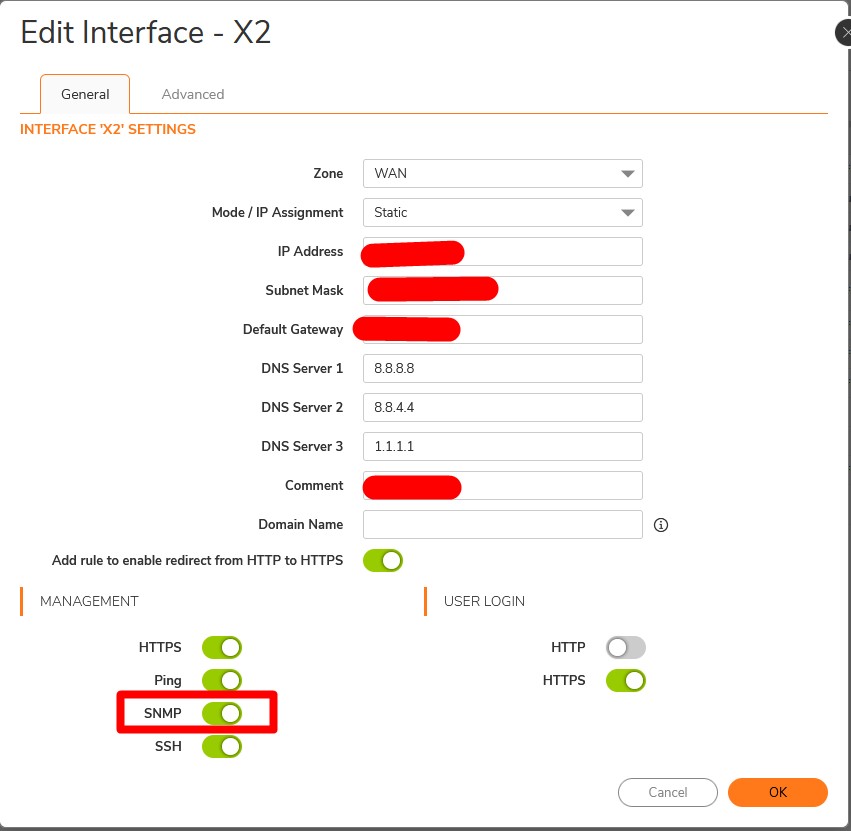

Segundo, vou liberar o acesso SNMP para as minhas interfaces. No SonicWall, basta habilitá-lo diretamente na interface. Em outros dispositivos, talvez seja necessário criar uma regra de permissão para o acesso SNMP.

Importante: É extremamente importante que o tráfego SNMP seja liberado apenas para os IPs permitidos. Abrir o SNMP para toda a WAN permitirá que qualquer pessoa extraia informações importantes do dispositivo

Habilitar SNMP nas Interfaces

2° Testar Conexão do SNMP (Opcional)

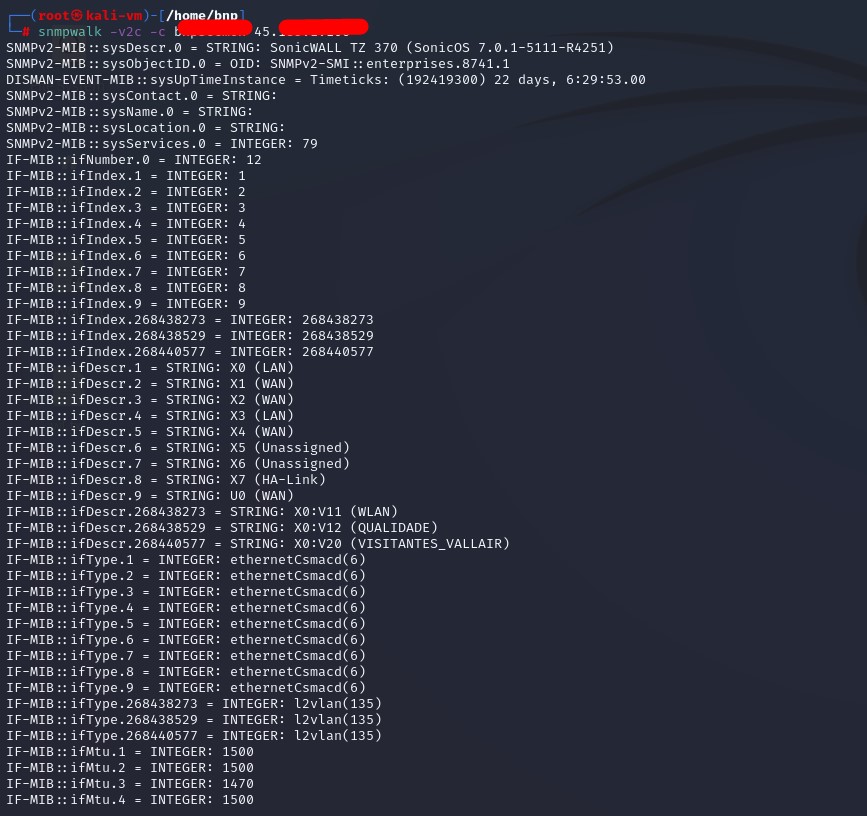

Após habilitar o SNMP no meu dispositivo, gosto de testar a conexão do protocolo antes de prosseguir diretamente para a configuração dentro do Zabbix. Para isso, utilizo a ferramenta snmpwalk, disponível para Linux, mas você pode usar qualquer ferramenta que teste a conexão SNMP.

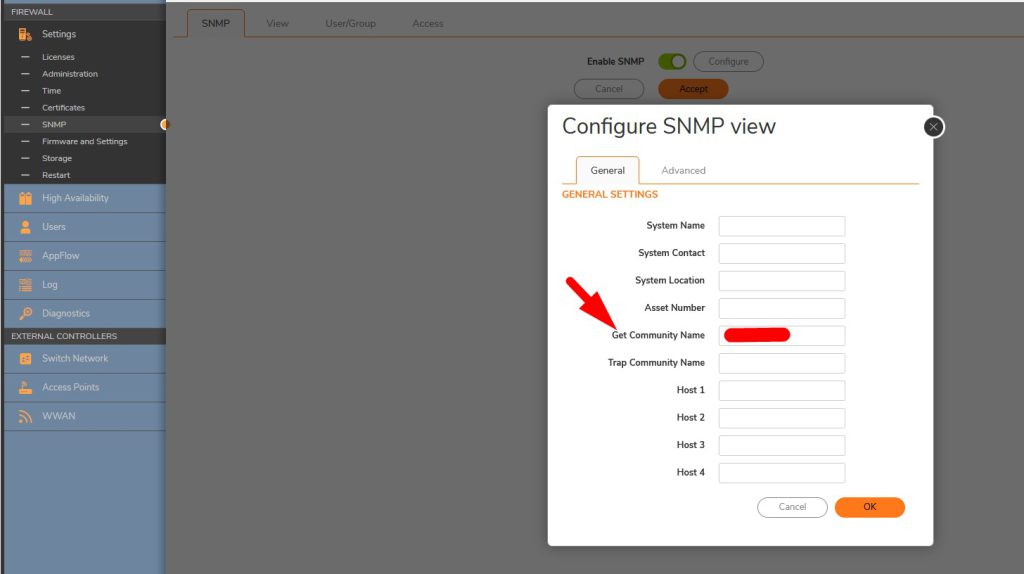

Para fazer o teste, precisamos inserir a Community configurada no nosso SNMP. Por questões de segurança, vou omitir essa informação nas nossas configurações. A community pode ser encontrada nas configurações do seu SNMP no dispositivo. No nosso exemplo do SonicWall, ela está em Device > Settings > SNMP, na opção Configure.

Nesse caso, iremos monitorar o dispositivo de forma remota, pois nosso Zabbix não está na mesma rede do meu dispositivo. Para isso, a monitoração será feita através do meu IP público. A sintaxe do comando para realizar o teste é

snmpwalk -v2c -c [community] [IP publico]

Irei omitir o IP público e a Community por questões de segurança. Se a conexão estiver correta, o comando irá extrair todos os OIDs do dispositivo.

3° Criação de template no Zabbix.

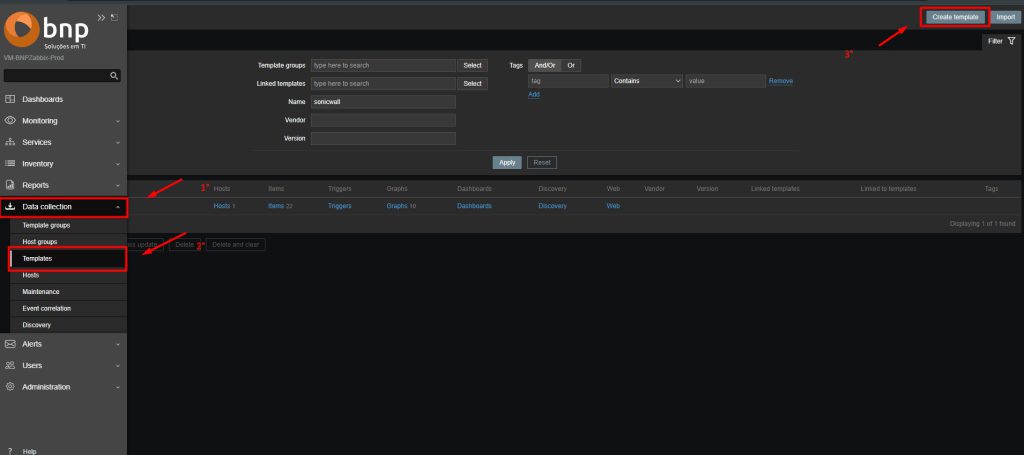

Sabendo que a conexão do SNMP está ok, agora iremos realizar a criação do templeta em Data collection > Templates > Create Template

Criar novo template

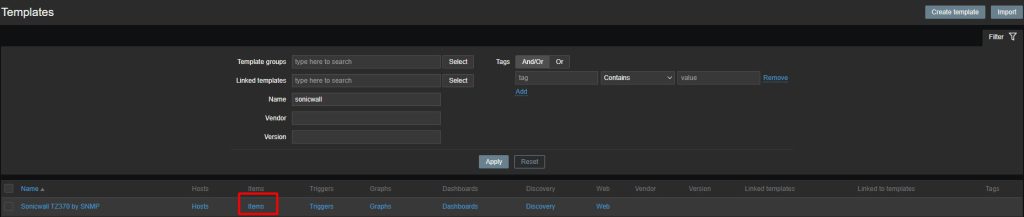

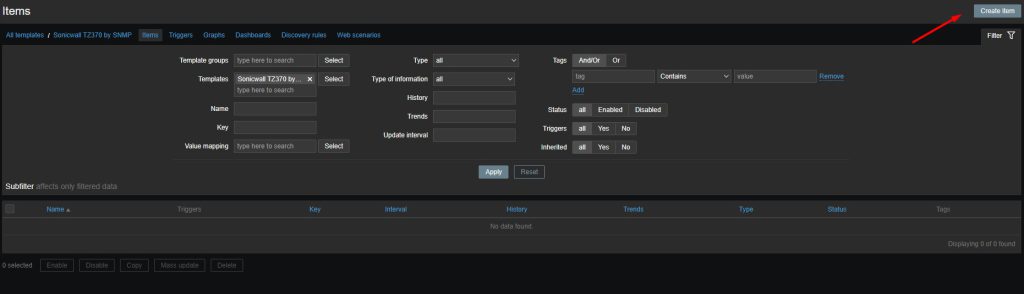

4° Criar Items para o template

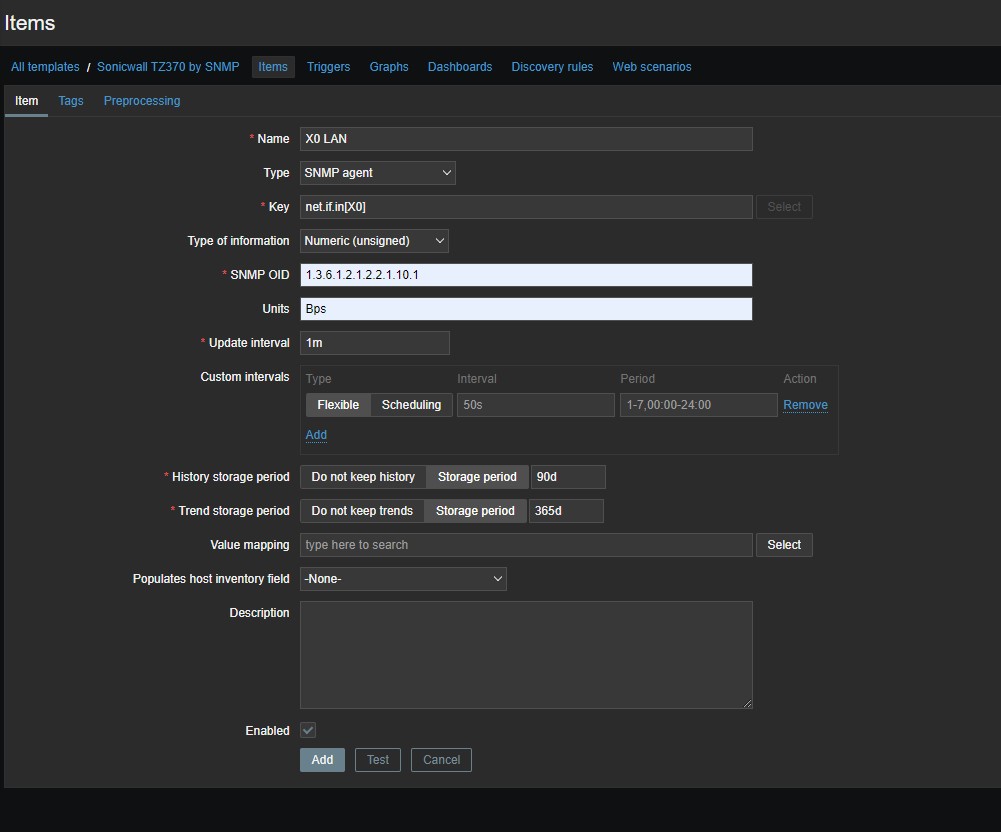

Dentro do template criado, ir na aba Items e em seguida em Create Item

A etapa a seguir será a mais importante, pois nela iremos adicionar os OIDs responsaveis pelo item que desejamos monitorar, e sem dúvida é parte que mais causa dúvidas, então tentarei passar da forma mais simples o possível.

Obs: O intuito do do post não é explicar sobre o protocolo SNMP, então caso tenha alguma dúvidas sobre SNMP, MIB e OIDs, aconselho lerem o post Protocolo SNMP ou se aprofundarem nas pesquisas.

Campo a Campo

Name: Um nome de sua preferencial. Nesse exemplo irei usar ‘X0 LAN’

Type: SNMP Agent

Key: A Key deve ser um nome único dentro do templete que irá descrever o que está sendo monitorado. Nesse exemplo irei utilizar ‘net.if.in[X0]’ (Network Interface Inbound na interface X0

Type of Information: Numeric (unsigned)

SNMP OID: Irei explicar a seguir como identificar o OID. Nesse exemplo será o ‘1.3.6.1.2.1.2.2.1.10.1’

Units: o campo “Units” em um item de template especifica como a informação coletada deve ser exibida. É uma maneira de dizer ao Zabbix a unidade de medida que você está usando para essa métrica específica. Nesse exemplo usaremos ‘Bps’ que significa Bytes por Segundo”.

O restante das informações não irei modificar. Porém, os campos são bastante didáticos, e você pode modificá-los conforme a necessidade.

Configurações da Aba Item

Como descobrir o OID?

O Item chave dessa configuração é o OID. Como descobrir qual é o OID que eu preciso? A resposta é simples, pesquisando.

Vou explicar como identifiquei o OID certo no Sonicwall, tomem de base para descobrir o do dispositivo de vocês.

No portal da Sonicwall, baixei o arquivo de MIB relacionado ao dispositivo TZ370.

Para ler o arquivo de MIB, é necessário instalar um Browser MIB, nesse exemplo utilizei o iReasoning MIB Browser

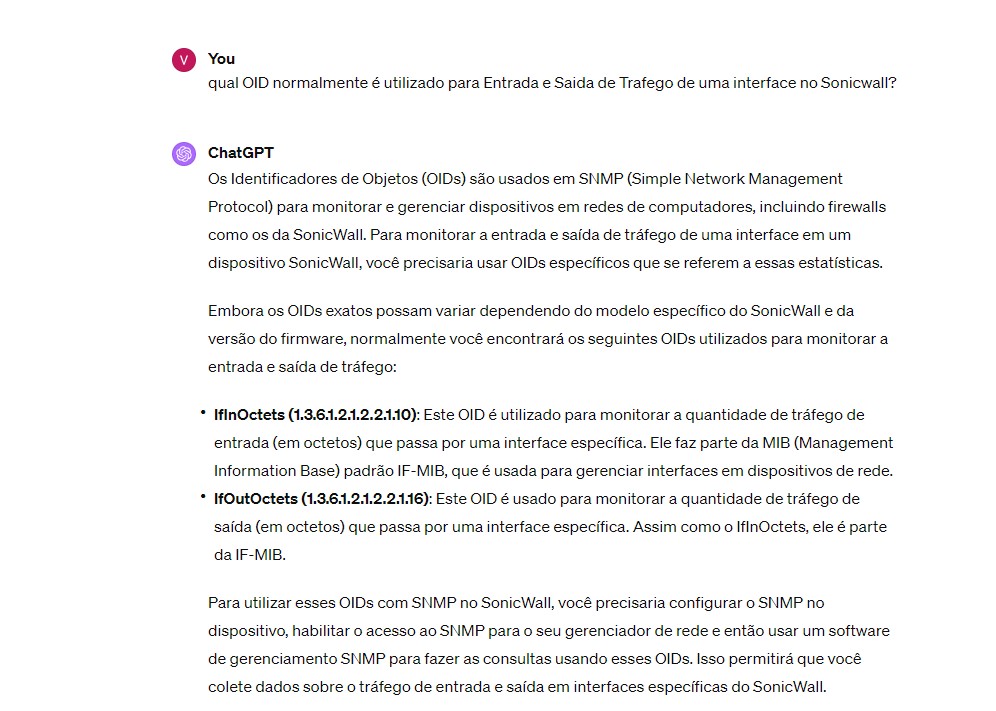

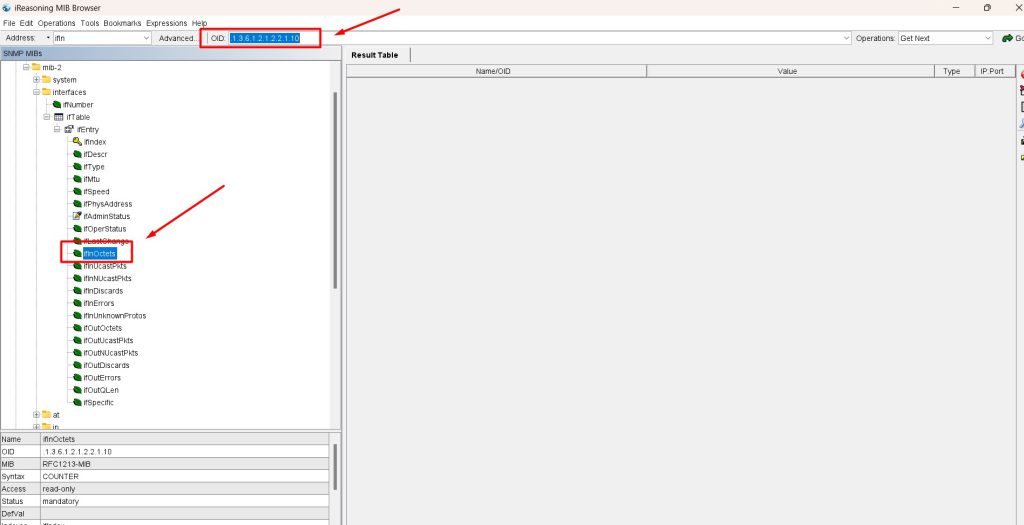

No MIB Browser, importei todos os arquivos MIBs baixados anteriormente. Realizei uma breve pesquisa na internet sobre OIDs normalmente utilizados para monitorar a entrada e saída de tráfego, e descobri que os OIDs utilizados são o IfInOctets e IfOutOctets.

No browser MIB eu validei que o OID referente a entrada de tráfego nas interfaces, é o 1.3.6.1.2.1.2.2.1.10.

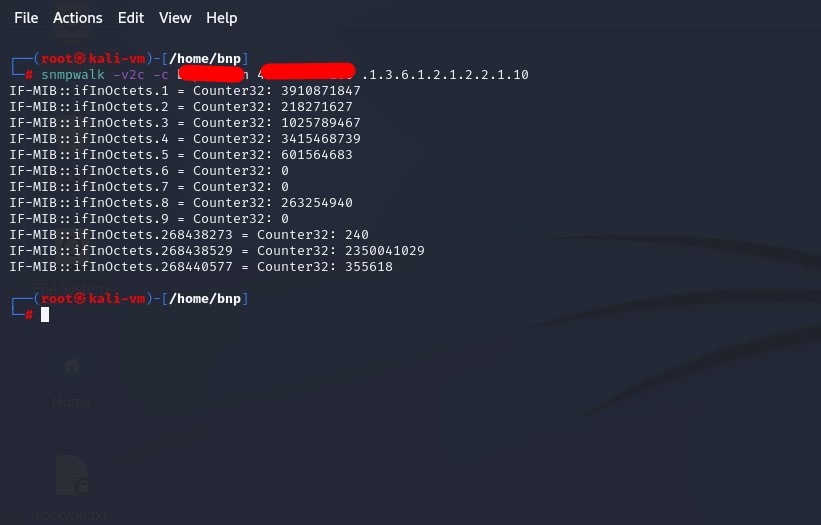

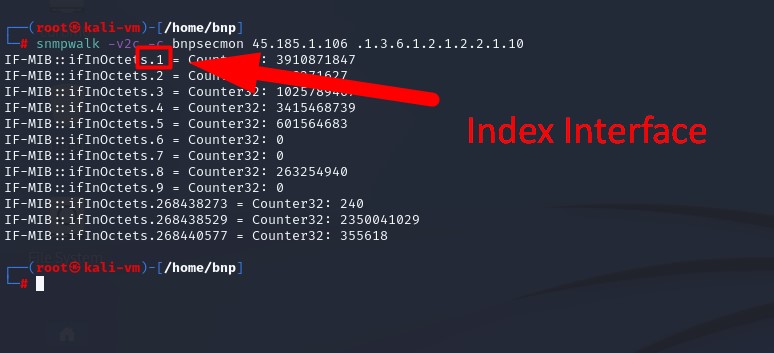

Após descobrir o OID, utilizei novamente o snmpwalk para buscar informações do meu dispositivo Sonicwall, porém desta vez filtrando apenas para o OID referente ao ifInOctets.

snmpwalk -v2c -c [community] [IP publico] 1.3.6.1.2.1.2.2.1.10

O resultado do comando fornecerá as informações necessárias para monitorar nossa interface, pois trará a quantidade de bytes de entrada de cada interface do nosso dispositivo.

ifInOctets.1 -> O Número 1 indica o index da nossa primeira interface, no meu caso do dispositivo Sonicwall será a X0. Então para monitorar a interface de index 1 (X0), o OID será 1.3.6.1.2.1.2.2.1.10.1 (ifInOctets + Index Interface)

Conter32: 3910871847 -> Quantidade total de Bytes que entrou na minha interface, o que equivale a 3.9Gb

Obs: Nesse exemplo estou configurando apenas a porta X0 (index 1) , caso você precise monitorar todas as interfaces do dispositivo, será necessário criar mais Items dentro do template. (Talvez exista alguma forma de fazer essa descoberta de porta automaticamente, porém nesse exemplo estou fazendo de forma manual.

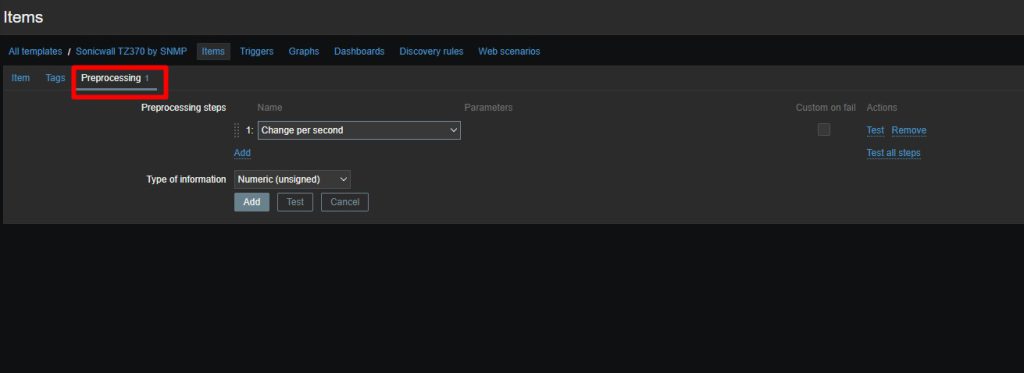

Agora que já temos nossa aba de itens configurada, precisamos atentar para um detalhe muito importante na aba de Pré-processamento. Como mencionei anteriormente, nosso OID trará o tráfego total de entrada da minha interface, porém, em uma monitoração, precisamos visualizar o tráfego em tempo real.

Para ver o tráfego em tempo real, vamos criar um Preprocessing e selecionar a opção Change per second. Assim o Zabbix irá trazer o tráfego de entrada por segundo.

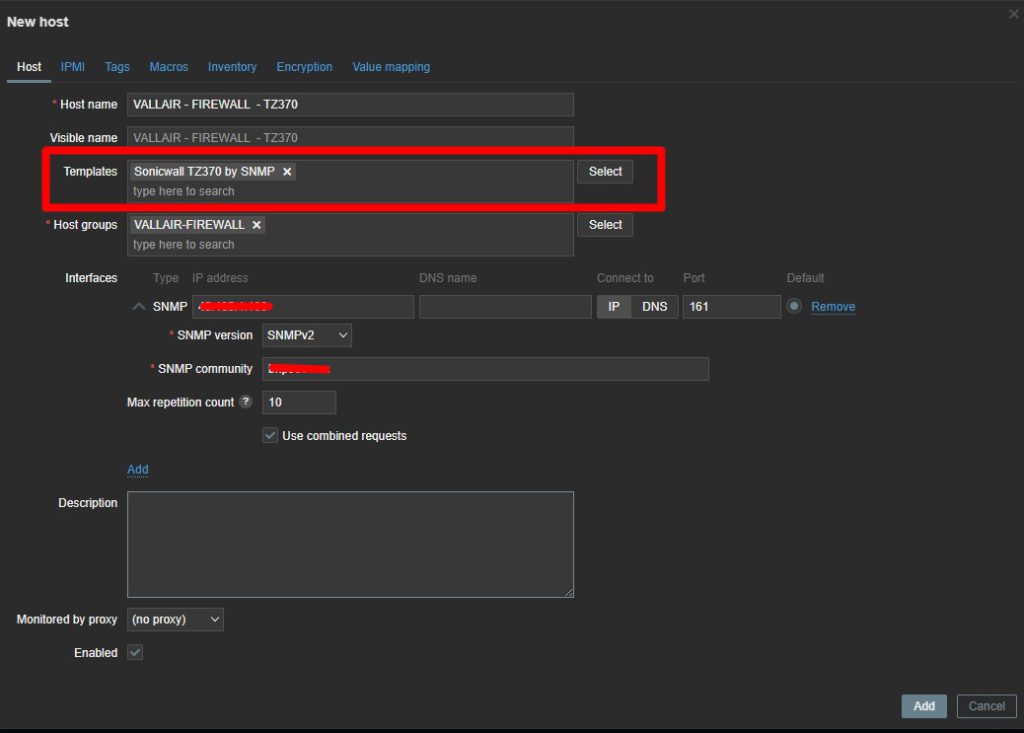

5° Criar host

Com nosso template criado, basta criarmos nosso Host aplicando o template nele.

Host name: Um nome de sua preferencia

Template: O template criado (Nesse exemplo Sonicwall TZ370 by SNMP)

Host Group: Um grupo onde deseje adicionar o host

Interface: Adiar uma interface SNMP com o ip publico do seu dispostivo na porta 161

SNMP community: A comunidade configurada no SNMP do seu dispositivo.

E assim estamos monitorando todo o tráfego de entrada da nossa porta X0 do dispositivo. Claro que em um ambiente real, precisaremos configurar outros itens para que nossa monitoração fique completa, como o tráfego de saída, a utilização da CPU e a memória RAM. Mas entendendo esse conceito, podemos aprimorar nosso template de acordo com nossas necessidades.

Muito bom, estou com um TZ300, irei realizar seus passos para criar uma template customizada.