Fala rapaziada, beleza? Aqui estou novamente, dessa vez para falar um pouco sobre a famosa VPN.

Muitos entendem a VPN como uma ferramenta de acesso remoto para outra rede. O que muitos não sabem, é que além da conexão remota, uma das principais carecteristicas da VPN é promover segurança na troca de informações.

Nesse artigo irei explicar o funcionamento básico de uma VPN Site-to-Site (ponto a ponto) fechada por links públicos de internet com o protocolo IPSec… Para facilitar o entendimento, imaginem o seguinte ambiente:

Imagine que você tem 2 empresas em locais diferentes, a MATRIZ e a FILIAL. Todos os seus sistemas rodam em servidores alocados na empresa MATRIZ, porém você também precisa que todos os funcionários da FILIAL acessem esses mesmos sistemas. Imagine também que nessas empresas, você tem links de internet contratados.

Todos os links de internet são conectados uns aos outros, formando assim nossa imensa WAN, então, porque não utilizar esses links para fazer essa conexão entre as empresas, não é?!

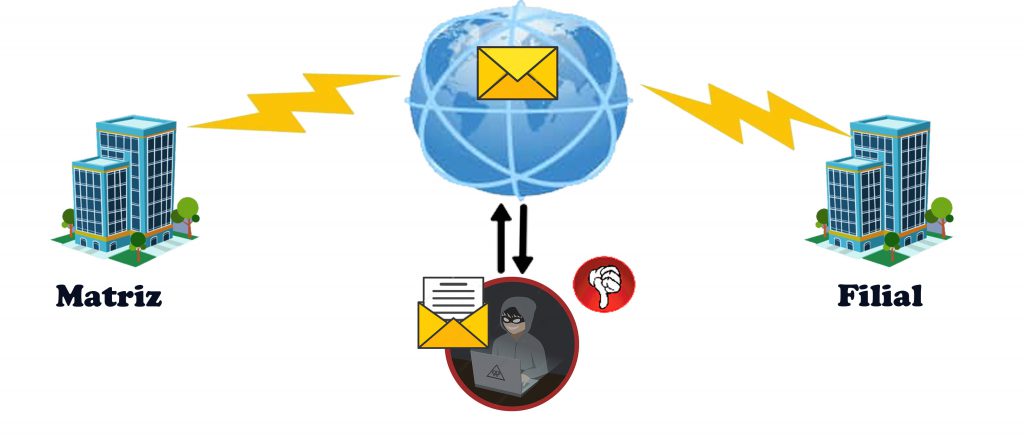

O problema é… todo o tráfego que passa através da WAN estará exposto para o mundo. Na imagem abaixo, veja uma ilustração para melhor entender isso, onde no meio do caminho existe uma pessoa má intensionada realizando a captura dos seus dados que estão sendo enviados pela WAN.

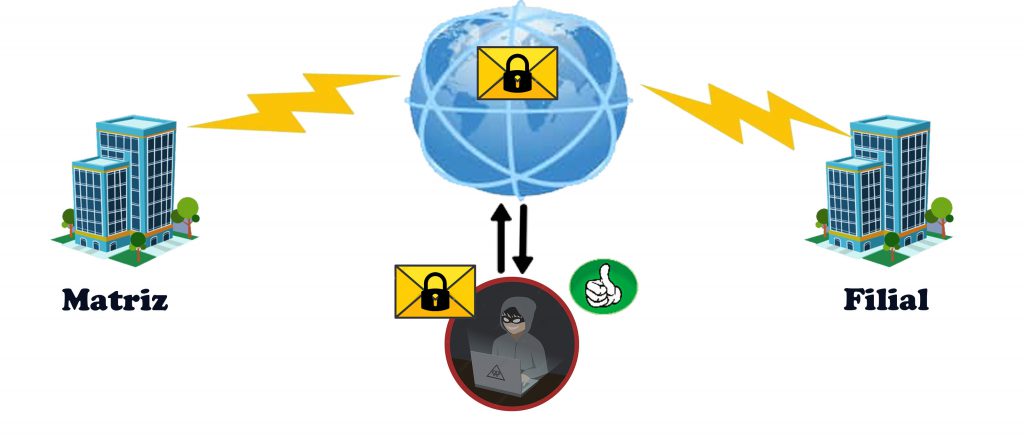

É ai que entra a VPN Site-to-Site, que além de promover essa conexão entre as empresas, irá proteger os seus dados tráfegados pela WAN.

Bem, a partir daqui irei explicar como funciona técnicamente a conexão da VPN, porém não vou a fundo nos detalhes, e tentarei passar tudo de maneira simples e de fácil entendimento.

Para que essa conexão seja fechada serão necessários equipamentos de L3 com suporte a VPN, nesse caso iremos usar 2 firewalls como exemplo, um em cada empresa.

A função do protocolo IPSec é promover a segurança das informações, para isso ele tem como base:

Confidencialidade: Criptografia dos dados.

Integridade: Utilização de HASH para garantir que os dados não foram modificados no caminho.

Autenticação: Alguma forma de autenticação que garanta que a outra parte é quem ela diz ser.

O túnel IPSec é estabelecido em 2 fases chamadas IKE fase 1, e IKE fase 2.

Na primeira fase ocorre a negociação do algoritmo de criptografia, o método de autenticação, o hash e tempo de vida que serão utilizados no túnel. Caso ambos os firewalls estejam configurados com os mesmo parâmetros, o túnel será fechado e assim trocará a chave de forma segura com o algoritmo Diffie-Hellman. Obs: O primeiro túnel é utilizado apenas para a troca segura da chave.

Na segunda fase, é feita novamente a negociação dos parâmetros (não necessáriamente as configurações devem ser as mesmas negociadas na primeira fase) e caso a configuração estajam compatíveis, será fechado o segundo túnel por onde irá tráfegar todos os dados.

Após o fechamento do segundo túnel, podemos considerar que a VPN está fechada, e a empresa FILIAL poderá acessar normalmente a LAN da empresa MATRIZ.

Bem, é isso pessoal. Espero que tenham gostado e até breve!

Olá Vitor Prado, chamo-me Dárcio Teixeira sou Angolano, gostei muito do artigo sobre VPN Site To Site, por ser o ser o tem do meu trabalho de TCC.

“Implementação de uma VPN para interligar dois polos de uma empresa”

podes me fornecer alguma ideia?

Olá Ilustre! Chamo-me Paula do Sacramento. Amei o que sanas. Podes ajudar-me com mais ideias.

O tema do meu TCC é Emplementação de uma Vpn site a site na farmácia central